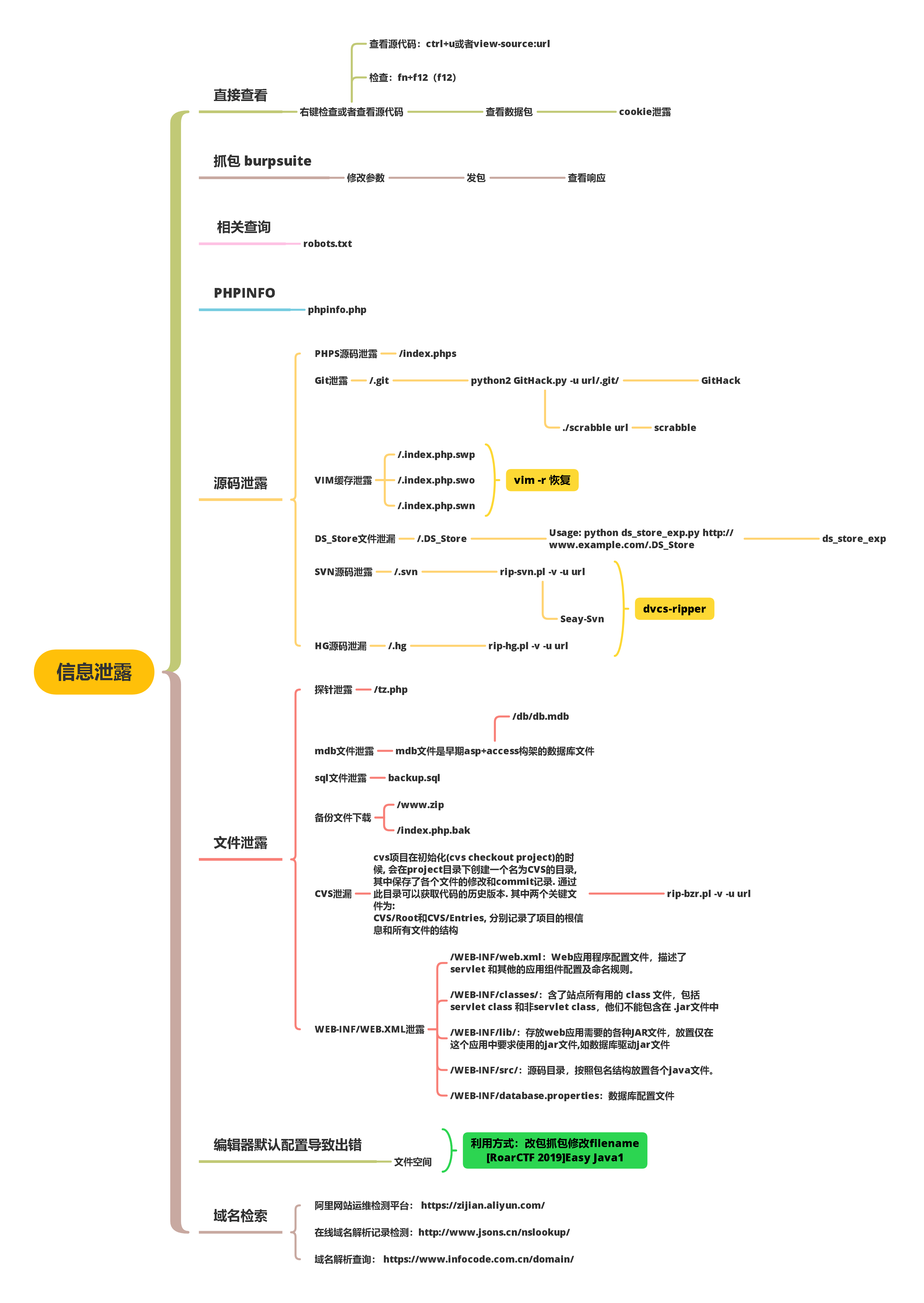

信息搜集——【从0开始学web】

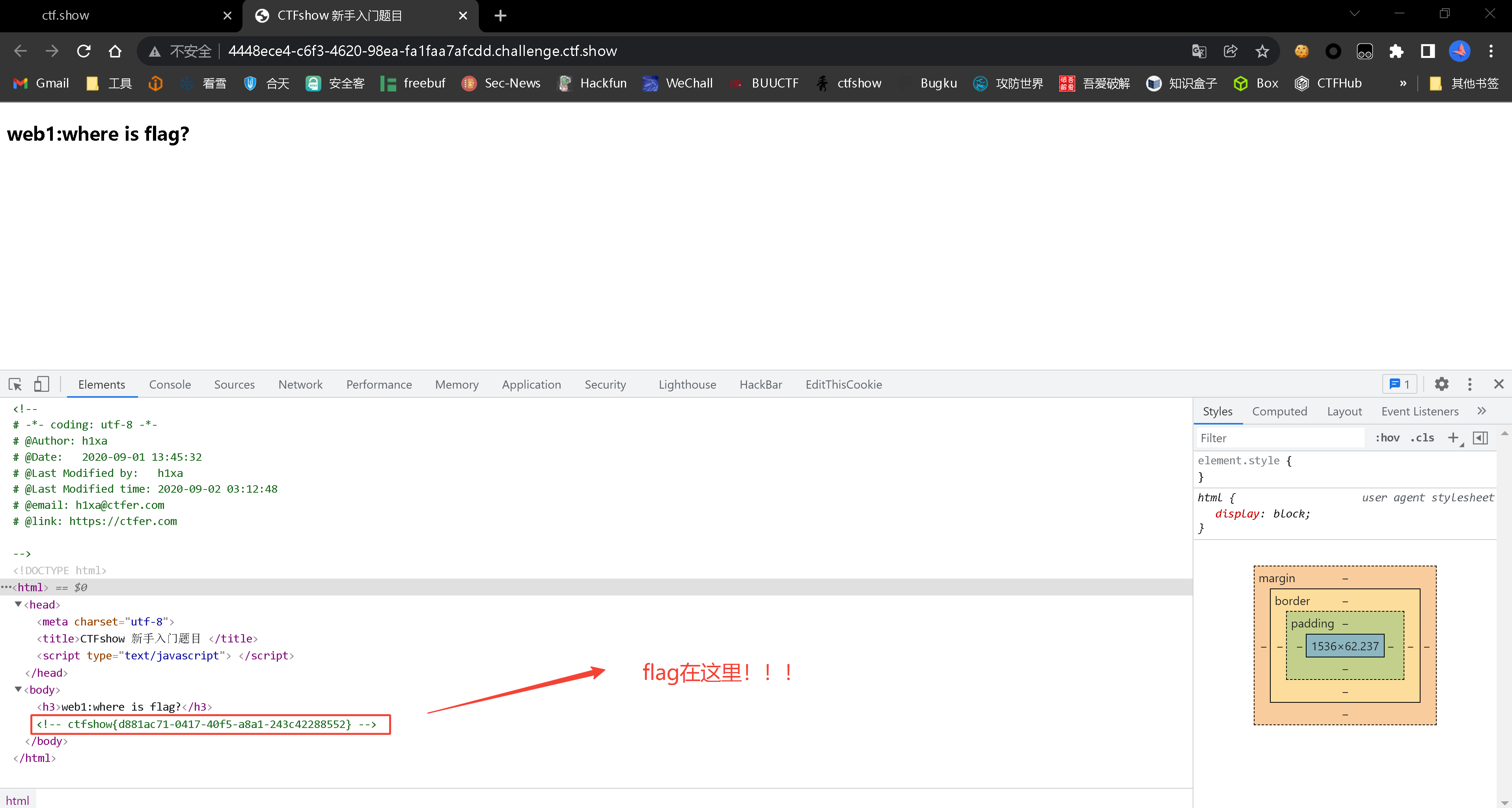

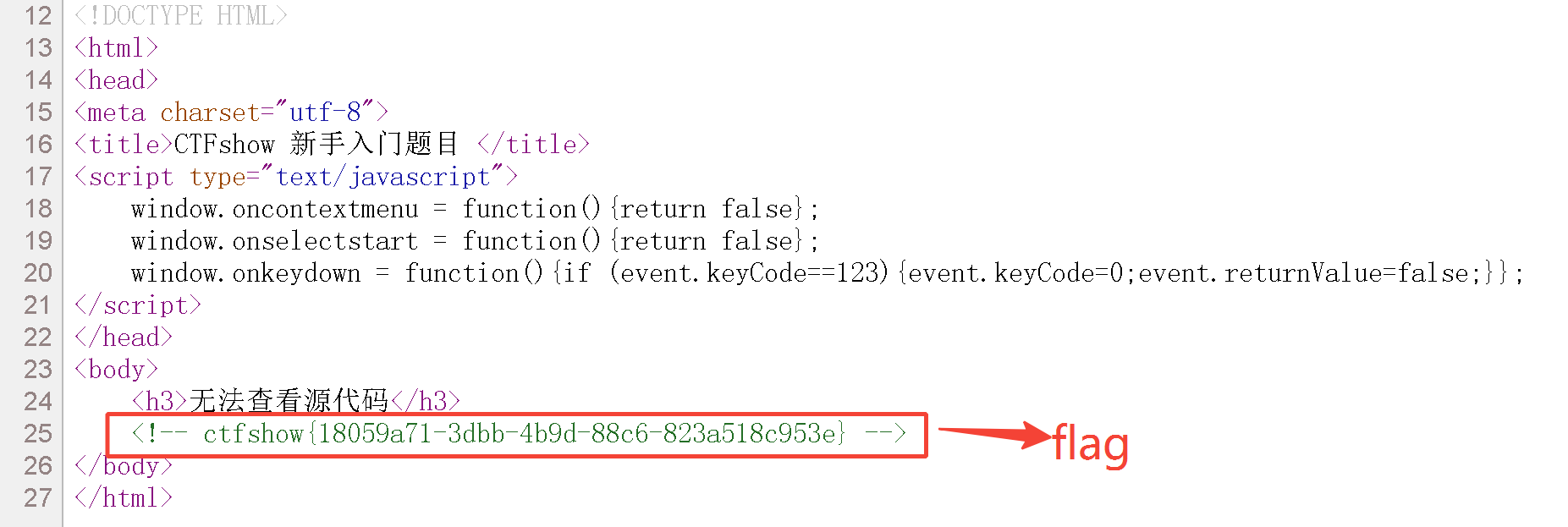

web1——注释

开发注释未能及时删除。打开环境,F12 即可:

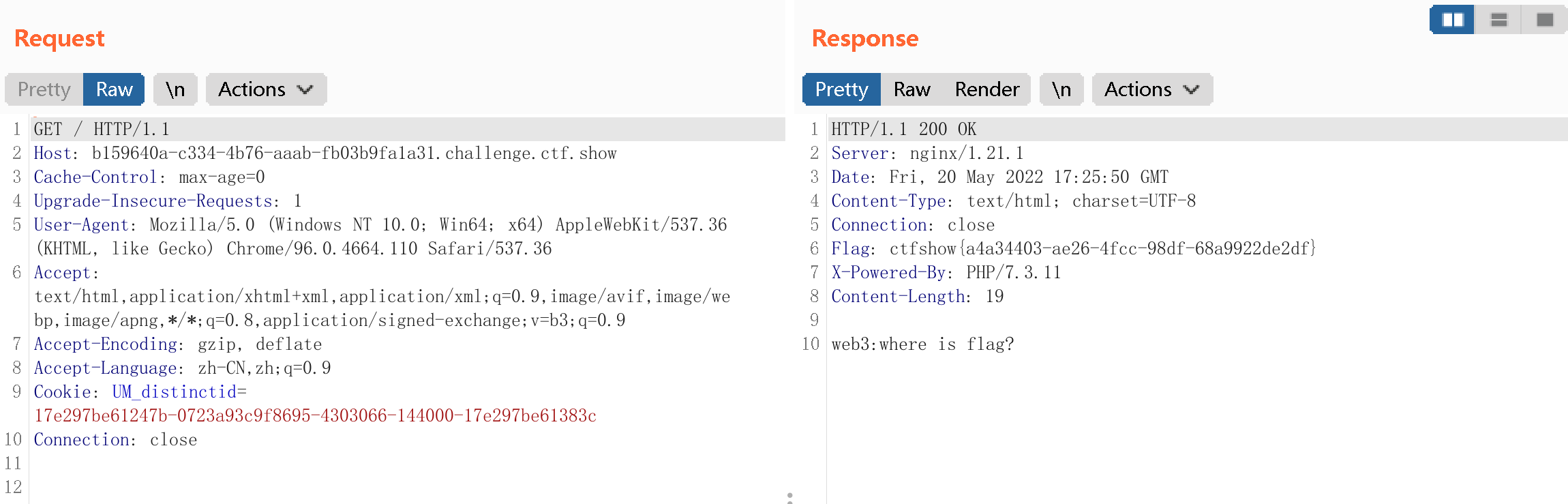

web2——无法右键

js前台拦截 === 无效操作打开环境,发现无法右键,直接 不能 F12 ,还满意外,查看源代码直接F12 就可以了。ctrl+u也可以:

当然,使用burp获取数据包也可以,这里再介绍一种方式:

view-source:http://example.comweb3——抓包

没思路的时候抓个包看看,可能会有意外收获。进入环境,查看源代码没发现什么,进行抓包,发现flag。

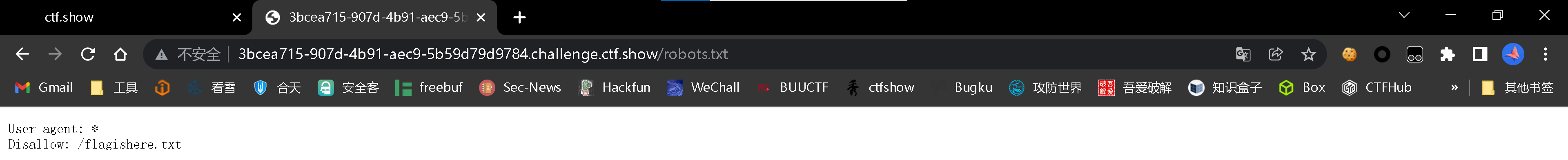

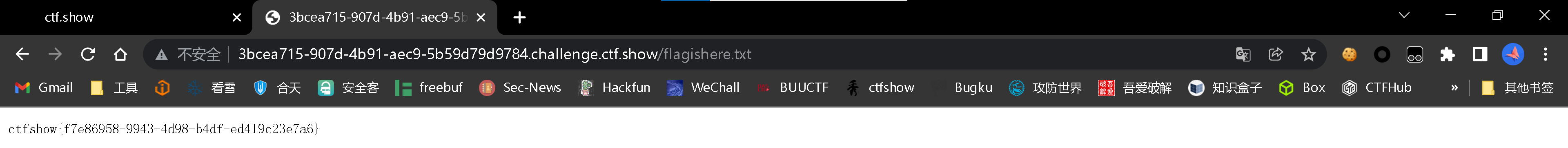

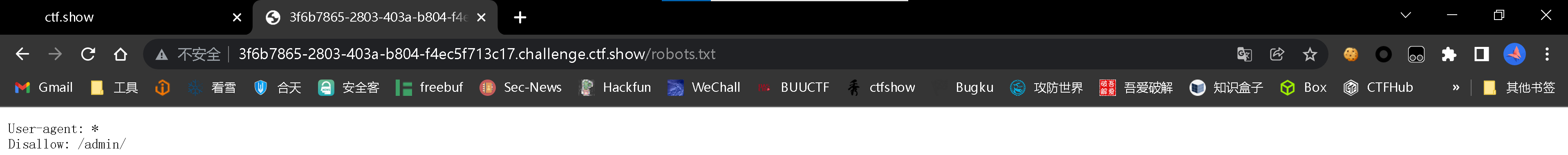

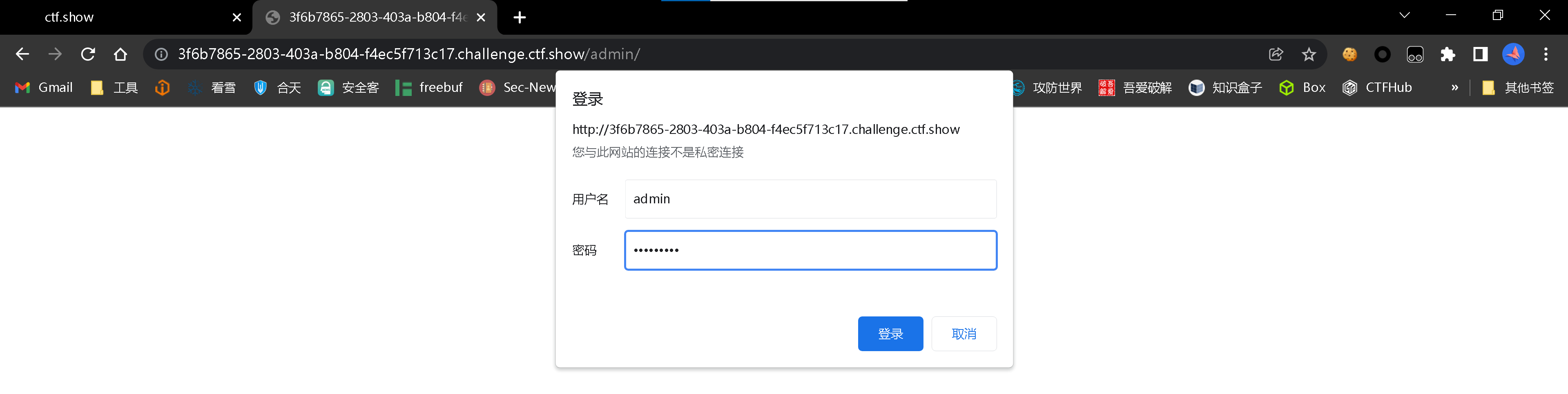

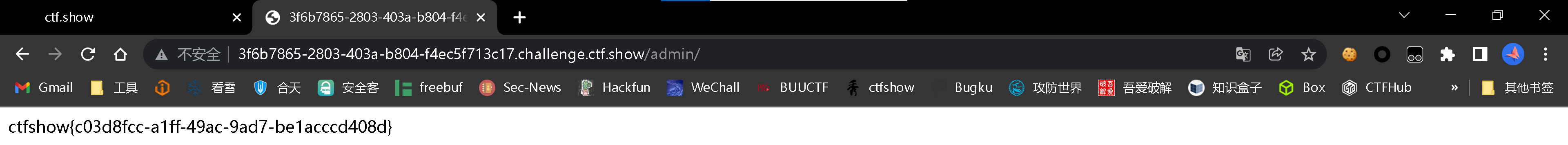

web4——robots.txt

总有人把后台地址写入robots,帮黑阔大佬们引路。看到题目上写的,可能与robots.txt有关,果断查看一下:

看到了一个禁止访问的文件,打开看一下:

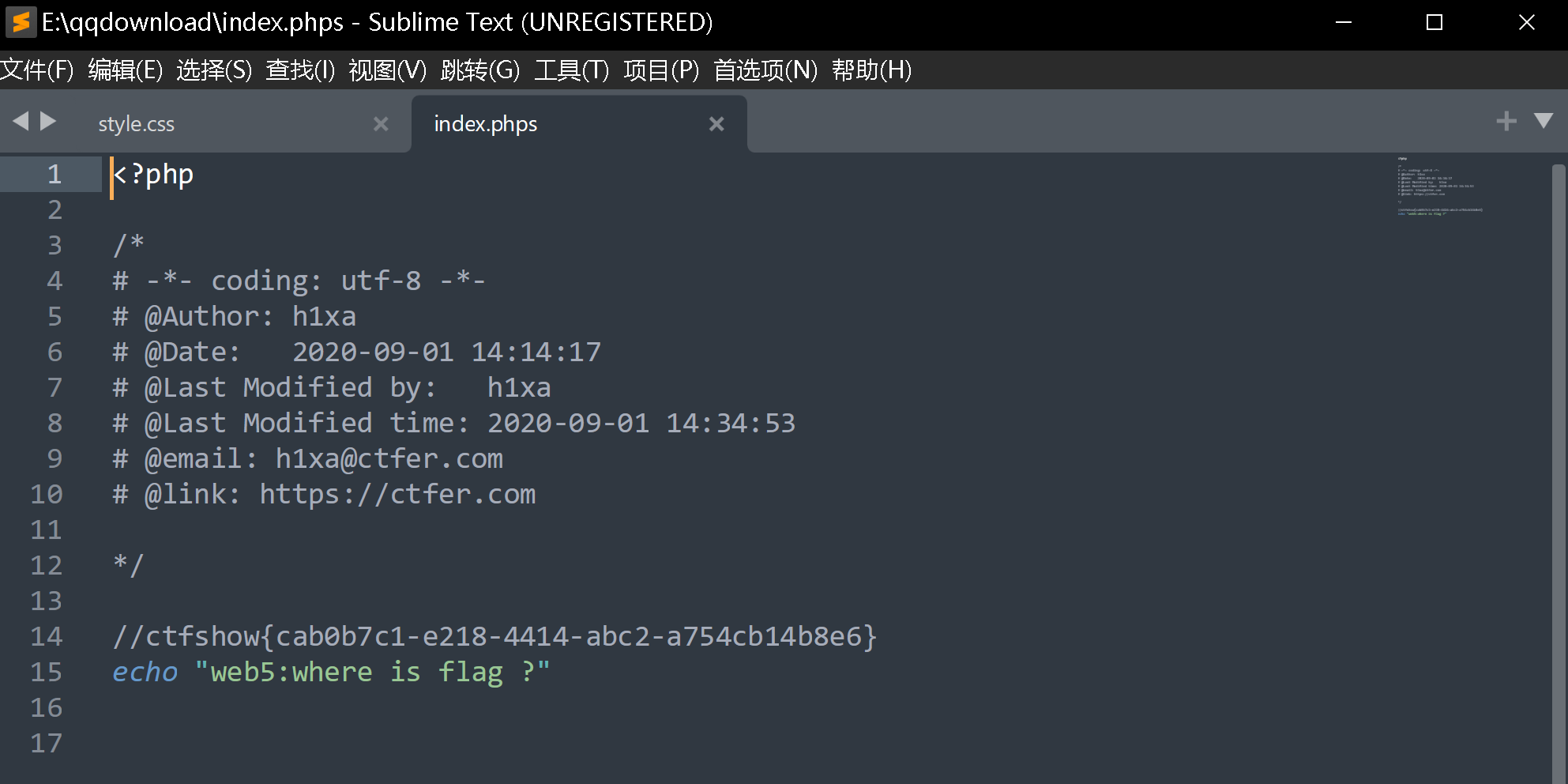

web5——phps源码泄露

phps源码泄露有时候能帮上忙。之前做过类似的题目,既然提示了源码泄露,那么直接下载吧,

/index.phps打开以后:

得到flag!!!

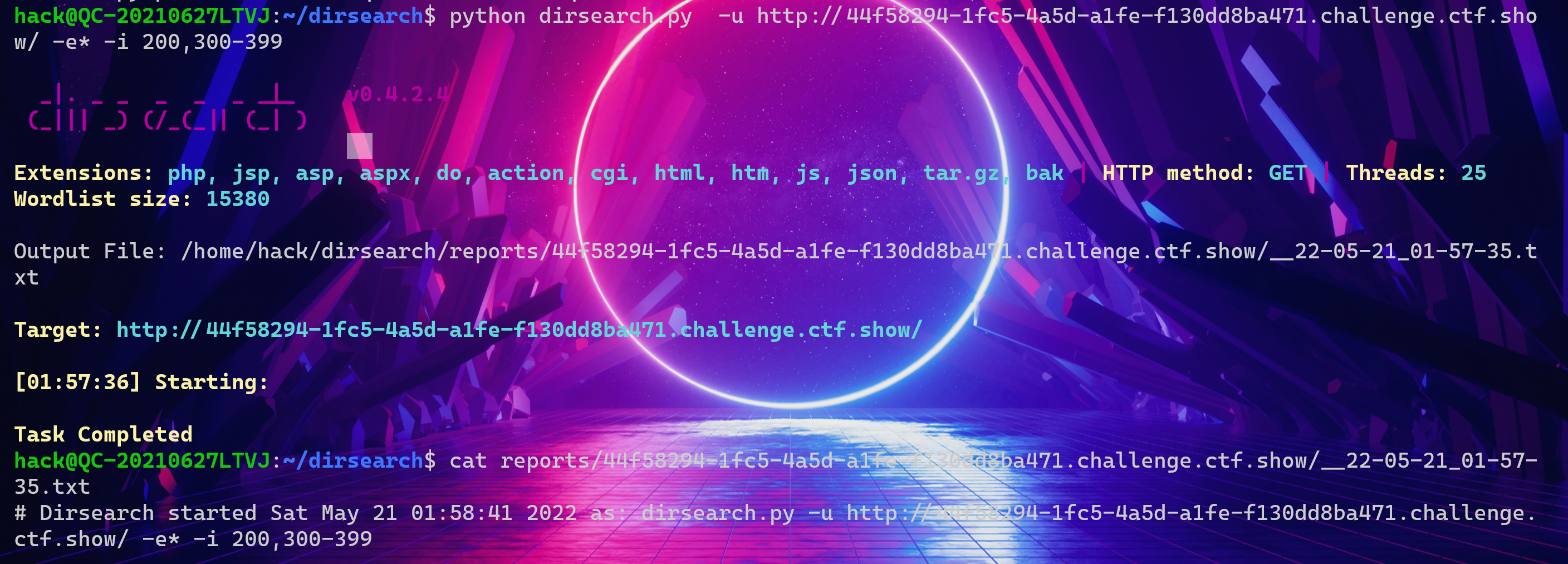

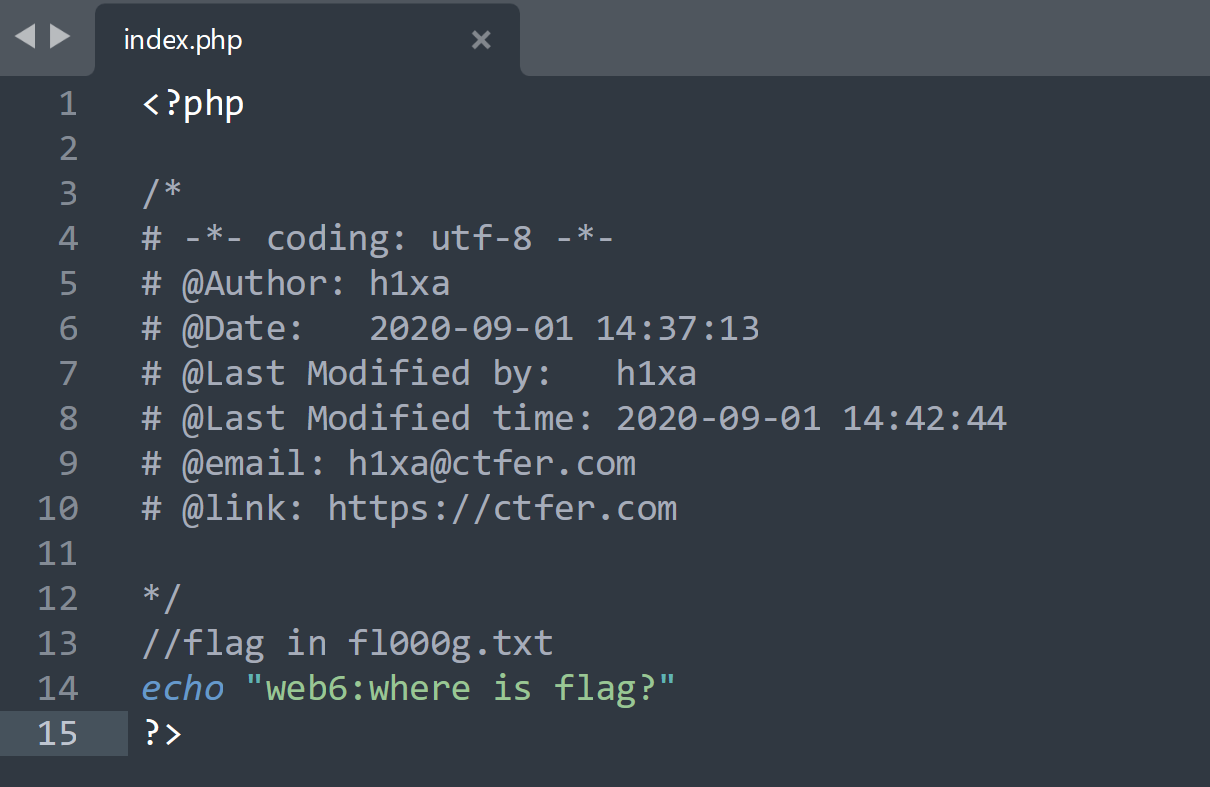

web6——备份源码泄露

解压源码到当前目录,测试正常,收工这个题我也做过,没做过还不知道这个知识点的话可以直接拿dirsearch扫一下就知道了,因为这是一个开源程序,很多网站(包括做题网站是扫不了的,要注意!!!)

当我没说过。。。。既然他提示了就按提示的做吧:

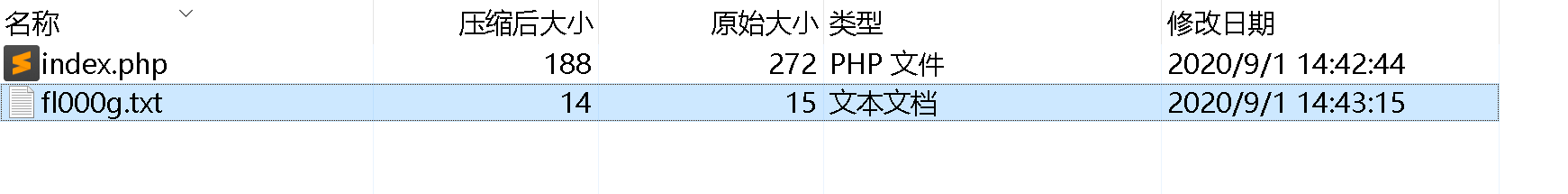

解压源码到当前目录,测试正常,收工一般源码压缩文件都是www.zip,一尝试就成功了,打开压缩文件:

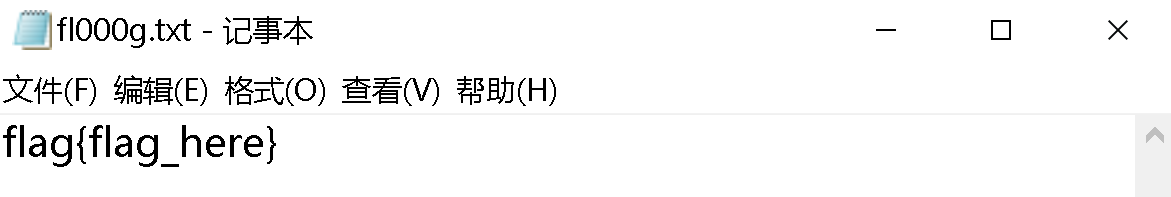

先试试提交flag{flag_here},发现不对,再访问一下这个文件,发现flag。

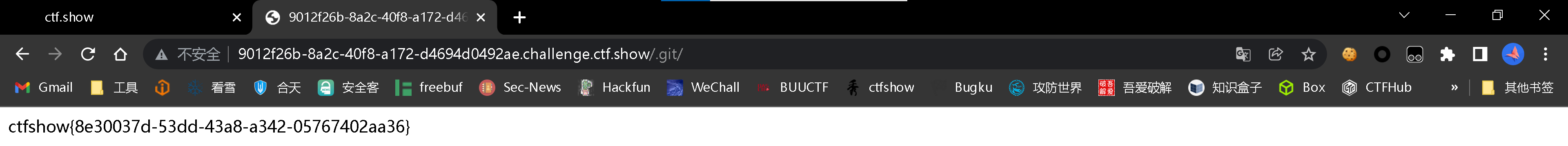

web7——git泄露

版本控制很重要,但不要部署到生产环境更重要。直接尝试访问/.git即可:

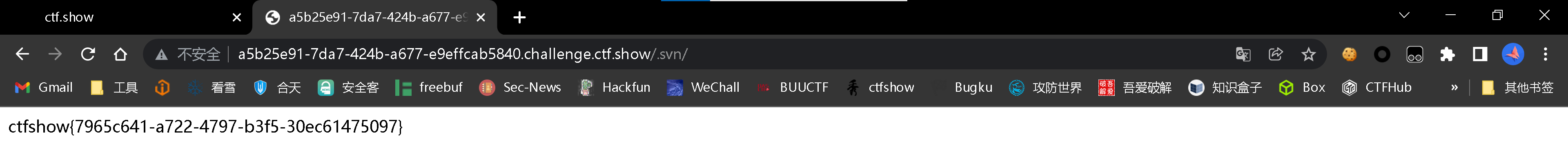

web8——SVN泄露

版本控制很重要,但不要部署到生产环境更重要。尝试.git,发现无返回值,再尝试一下.svn,这类源码泄露题目要想到这些,最后会给出总结。

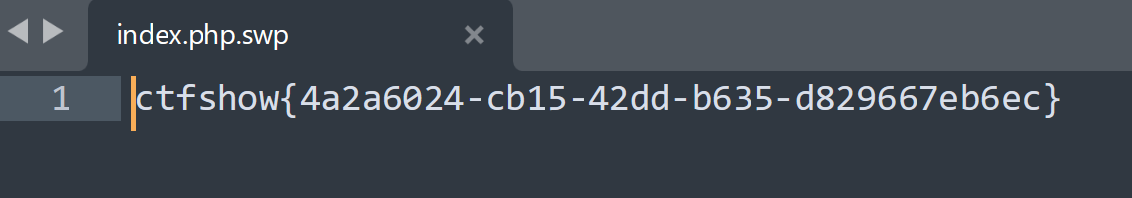

web9——vim缓存泄露

发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了应该考虑的是 vim 生成的.swp文件吧。。。

当开发人员在线上环境中使用 vim 编辑器,在使用过程中会留下 vim 编辑器缓存,当vim异常退出时,缓存会一直留在服务器上,引起网站源码泄露。

在使用vim时会创建临时缓存文件,关闭vim时缓存文件则会被删除,当vim异常退出后,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容。

以 index.php 为例:

第一次产生的交换文件名为

.index.php.swp再次意外退出后,将会产生名为

.index.php.swo的交换文件第三次产生的交换文件则为

.index.php.swn

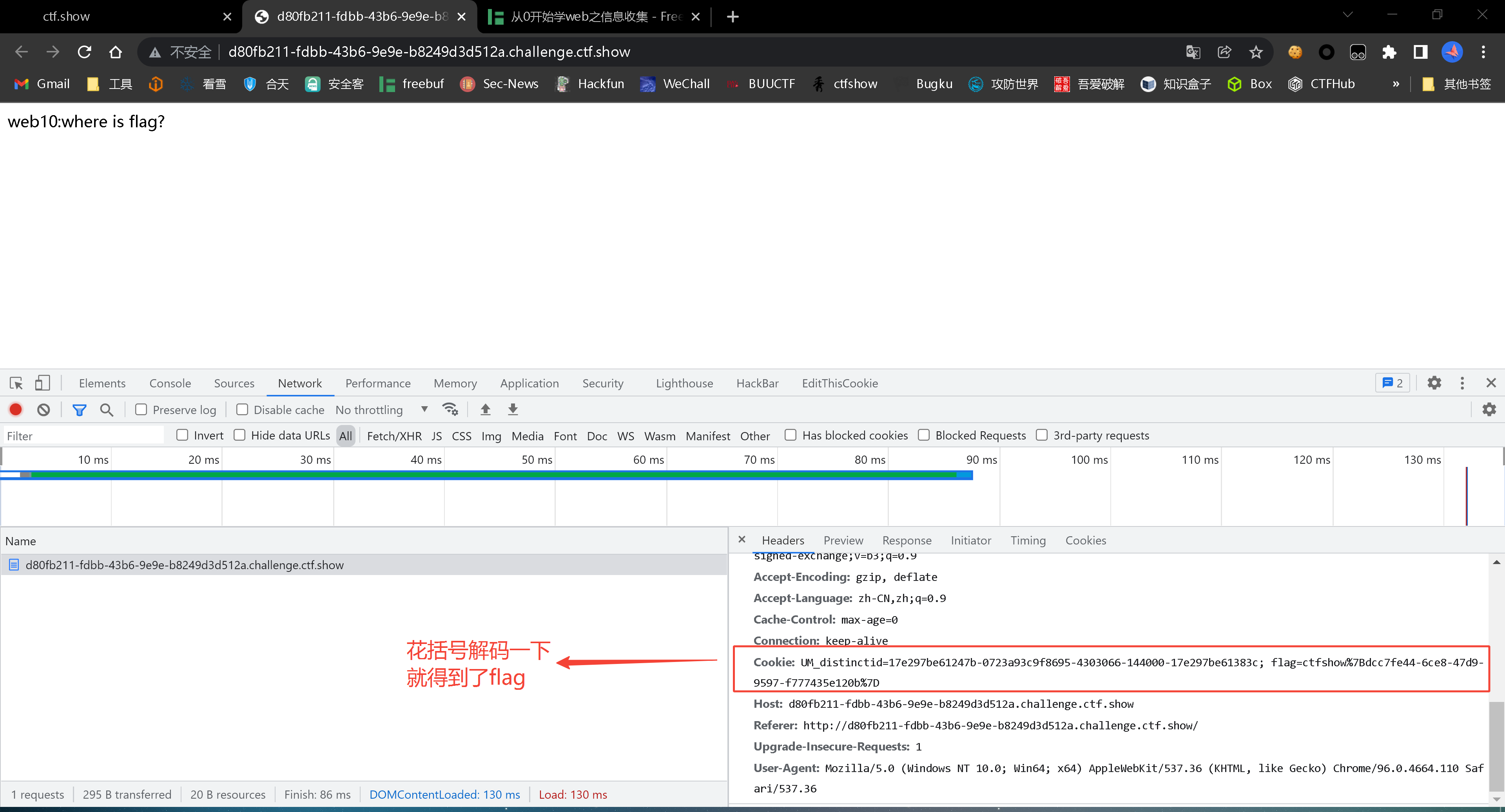

web10——cookie泄露

cookie 只是一块饼干,不能存放任何隐私数据直接查看一下cookie即可:

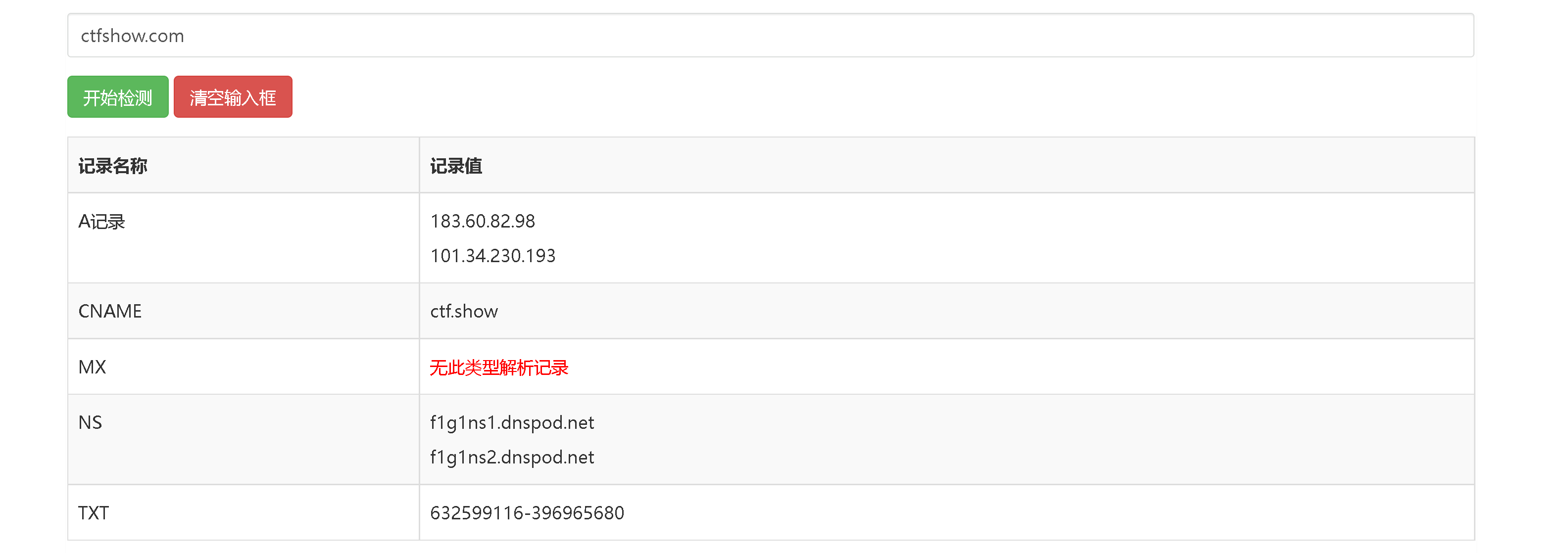

web11——域名说明

域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息可以使用网站对 ctfshow 进行 dns检查:(我使用的是站长工具,其他的类似的还有阿里云检测等)

发现存在TXT,访问一下看看:

nslookup的语法为 ==nslookup –qt=类型 目标域名==(注意qt必须小写)类型主要有: A 地址记录(Ipv4) AAAA 地址记录(Ipv6) CNAME 别名记录 HINFO 硬件配置记录,包括CPU、操作系统信息 ISDN 域名对应的ISDN号码 MB 存放指定邮箱的服务器 MG 邮件组记录 MINFO 邮件组和邮箱的信息记录 MR 改名的邮箱记录 MX 邮件服务器记录 NS 名字服务器记录 PTR 反向记录 RP 负责人记录 SRV TCP服务器信息记录 TXT 域名对应的文本信息

很奇怪,我提交了flag{632599116-396965680}以及flag{235633436}都不对,绝了,尝试一下flag{just_seesee},居然成功了。。。。

web12——敏感信息泄露

有时候网站上的公开信息,就是管理员常用密码打开环境:

值得一提的是,上面的搜索框右边语言模块图标一开始没显示出来,显示出flag字样让我激动了一下。。。

按钮都试过发现没啥flag以后,尝试登录后台,但是不知道域名,先查下robots.txt:

得到flag:

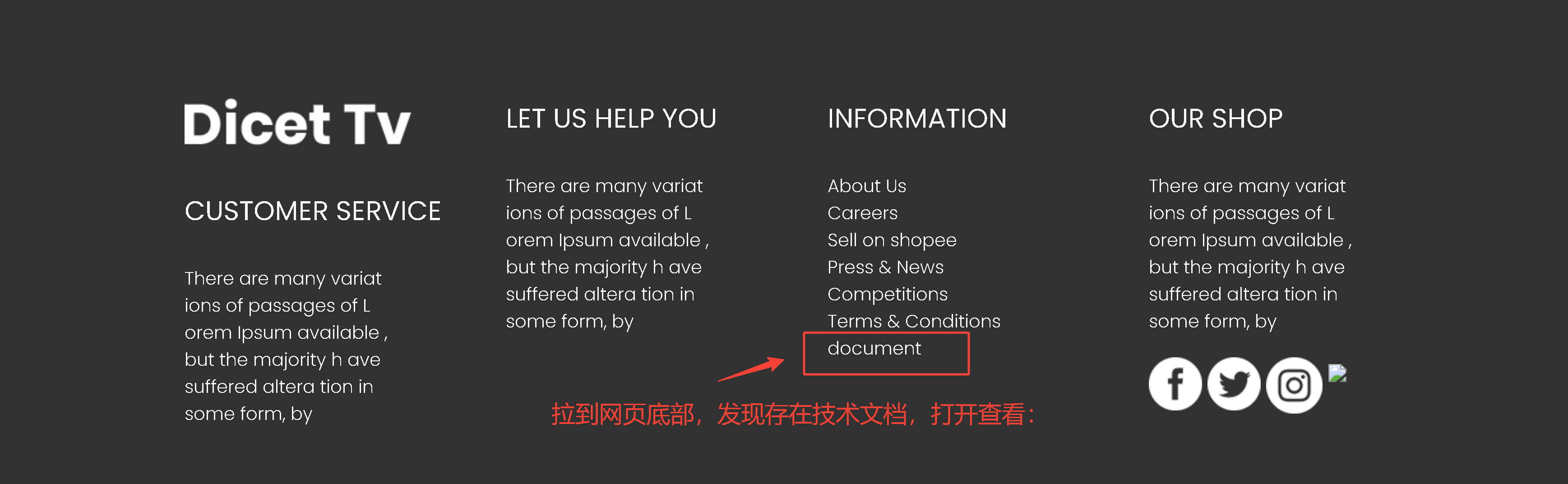

web13——敏感信息泄露

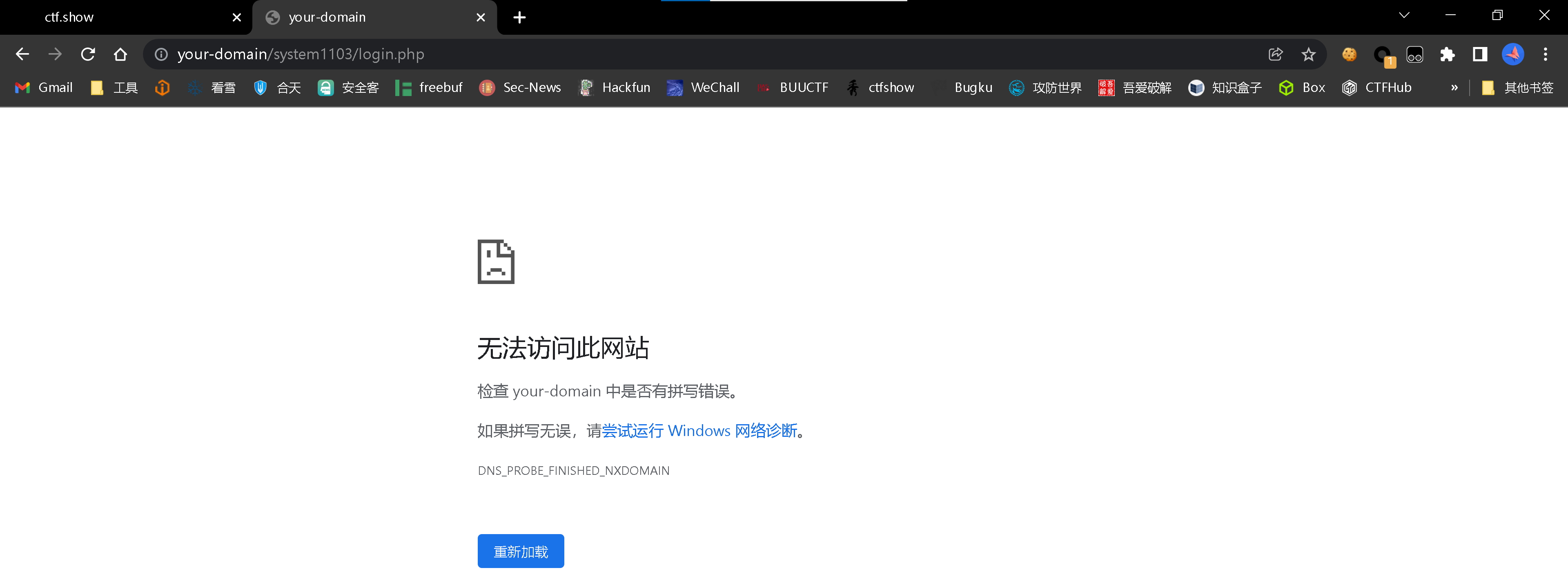

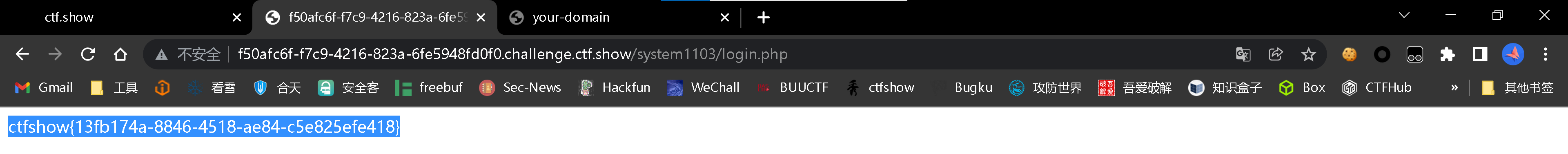

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

找到后台信息:

然后我就登陆进去即可:(千万别像我一样直接点链接,your-domain暗示了)

得到flag!!!

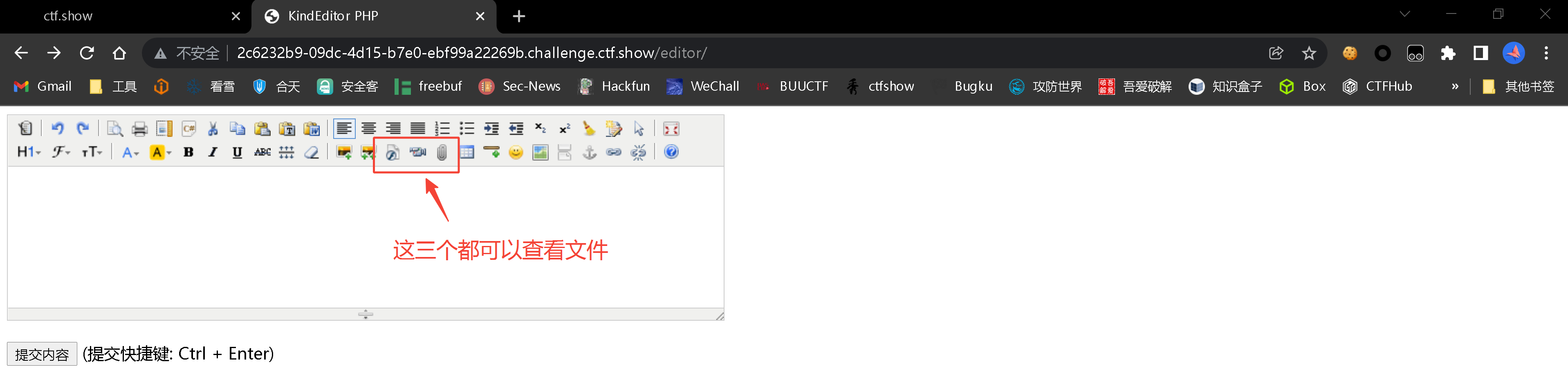

web14——编辑器默认配置导致泄露

小0day:某编辑器最新版默认配置下,如果目录不存在,则会遍历服务器根目录

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人不用那么多花花肠子,直接一首editor:

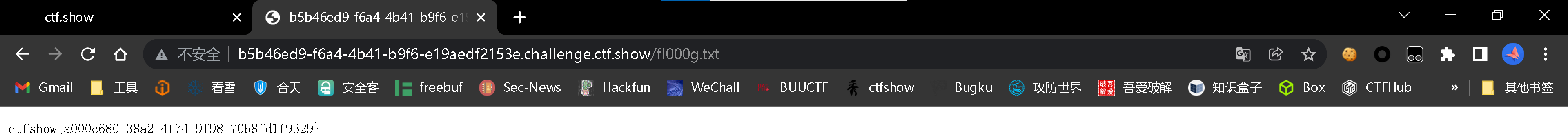

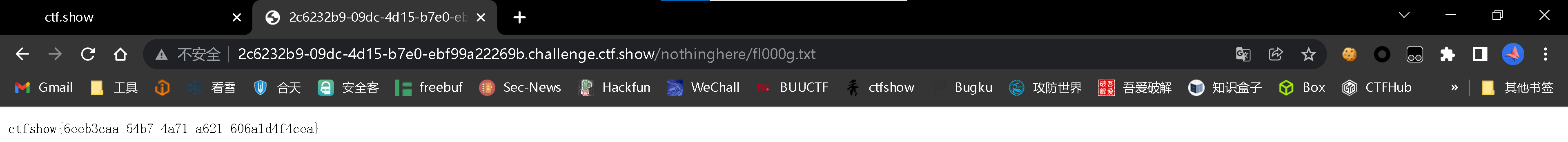

找到这么个文件:/editor/attached/file/var/www/html/nothinghere/fl000g.txt

打开看一下得到flag:

web15——信息泄露

公开的信息比如邮箱,可能造成信息泄露,产生严重后果

找到了公开的邮箱,尝试使用弱密码登录:

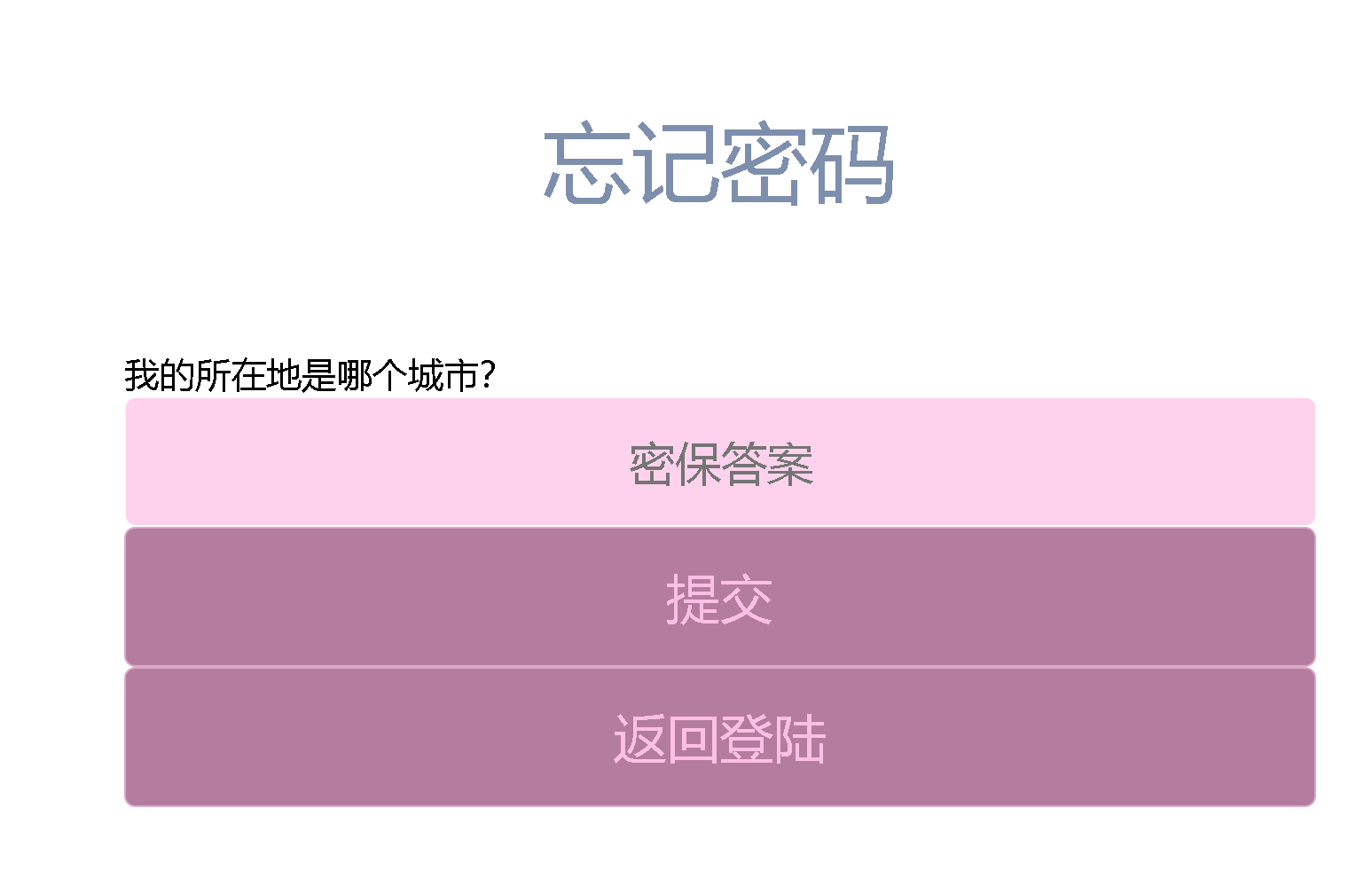

失败。。。。忘记密码看看能不能重置:

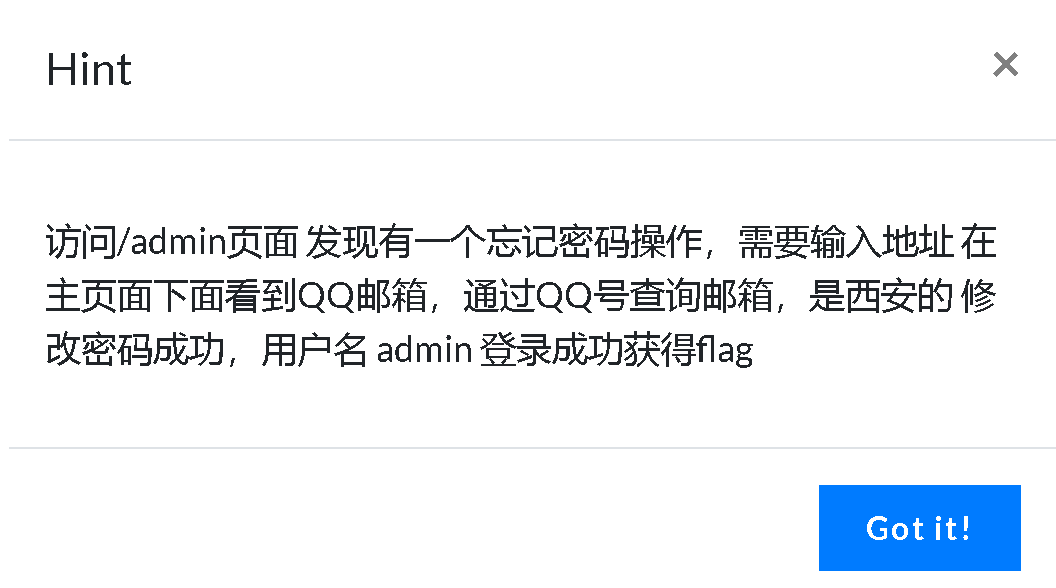

这是辅助资料验证,另一个是手机号验证,估计够呛,看一下网站还有哪些信息,顺便扫一下robots.txt,没什么发现,没办法只能查看一下hint了:

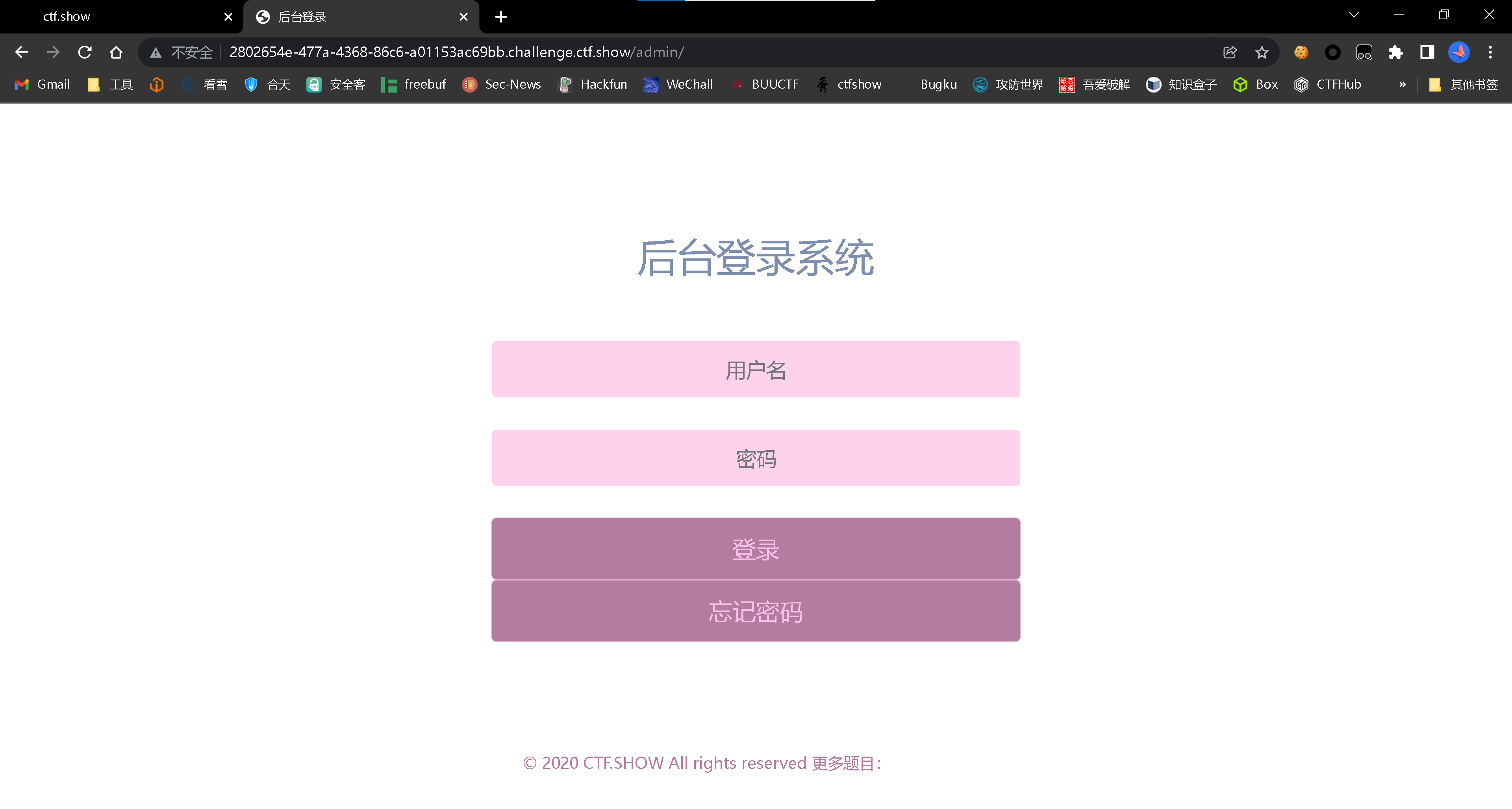

进入后台:

看看能不能重置一下密码:

之前的 qq 邮箱有用了,查下 qq 在哪个地方:

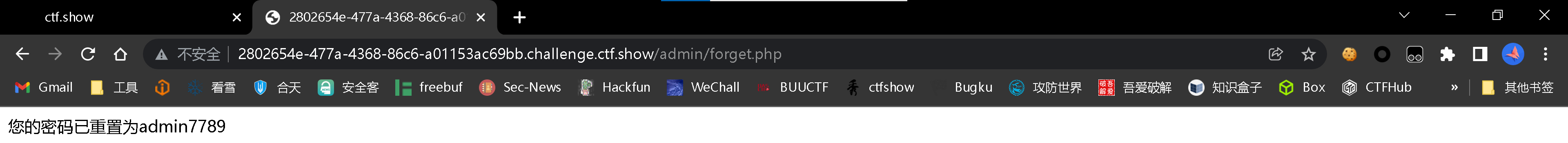

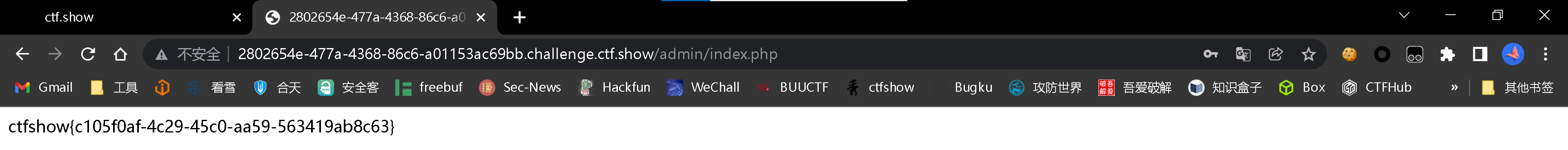

重置密码:

登录:(有一个小插曲,一开始使用邮箱和qq号作为账号登录,发现失败了以后使用admin成功)

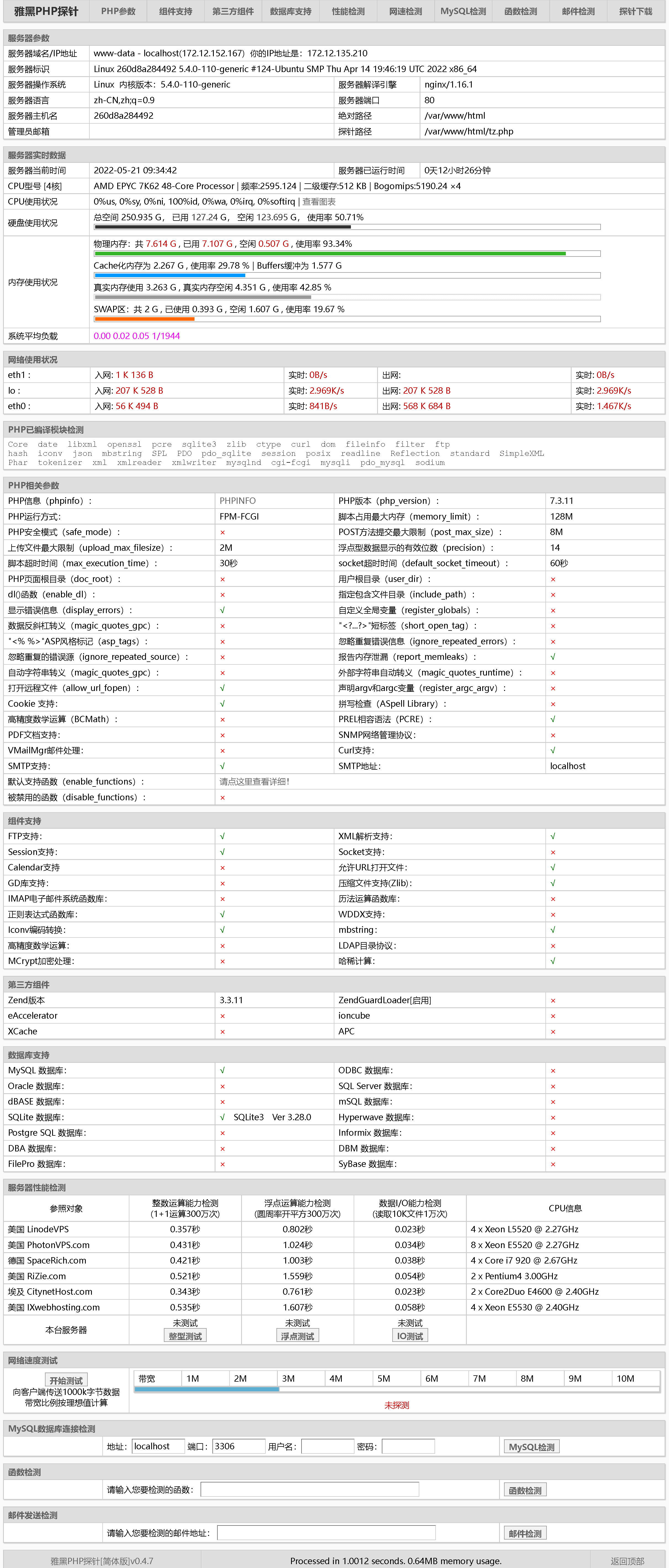

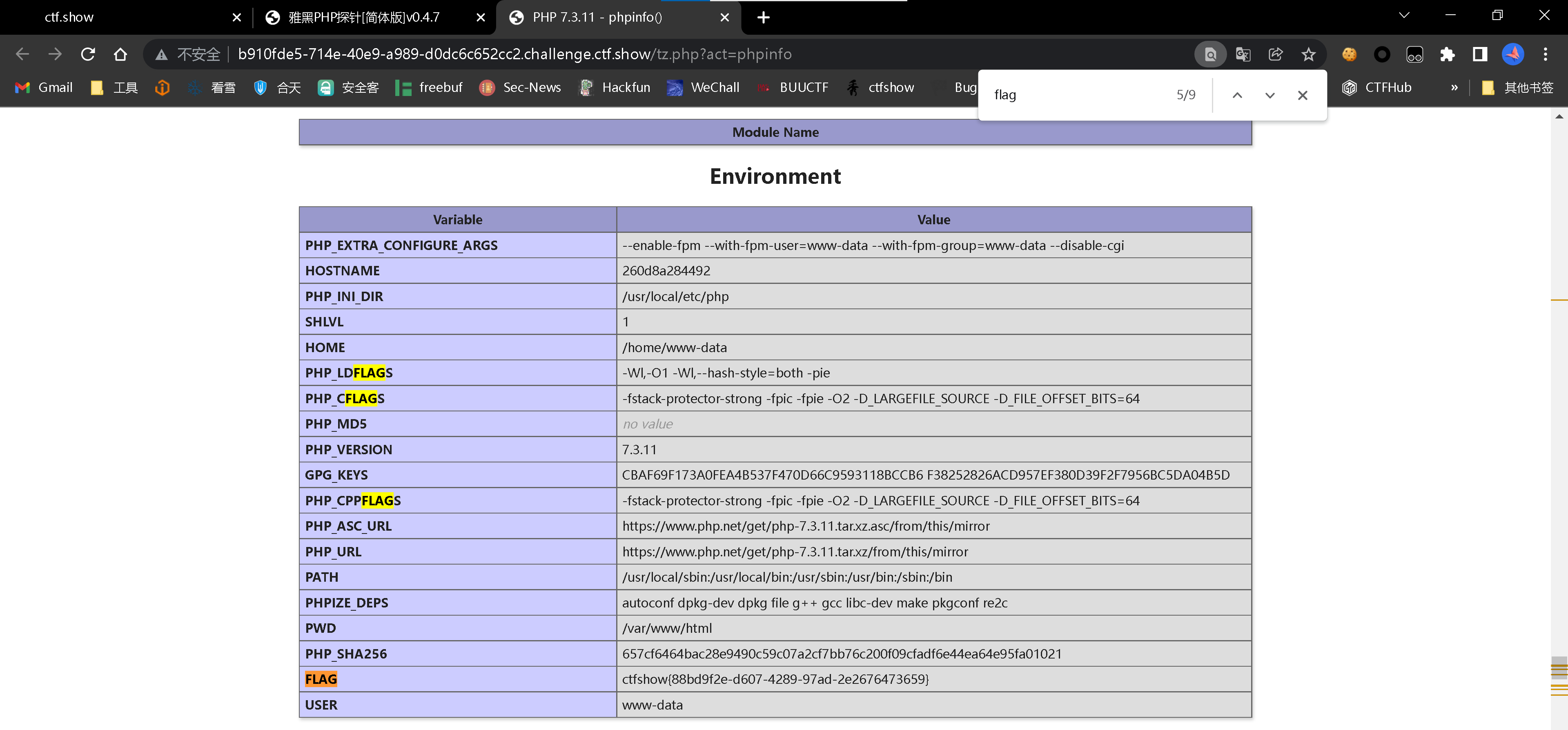

web16——探针泄露

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露打开环境:

初始化的页面和我这个不一样哈,我刚刚玩了一下,言归正传,查一下探针:

/tz.php

找到了phpinfo的信息,进入查看:(点击即可哦)

找到flag!

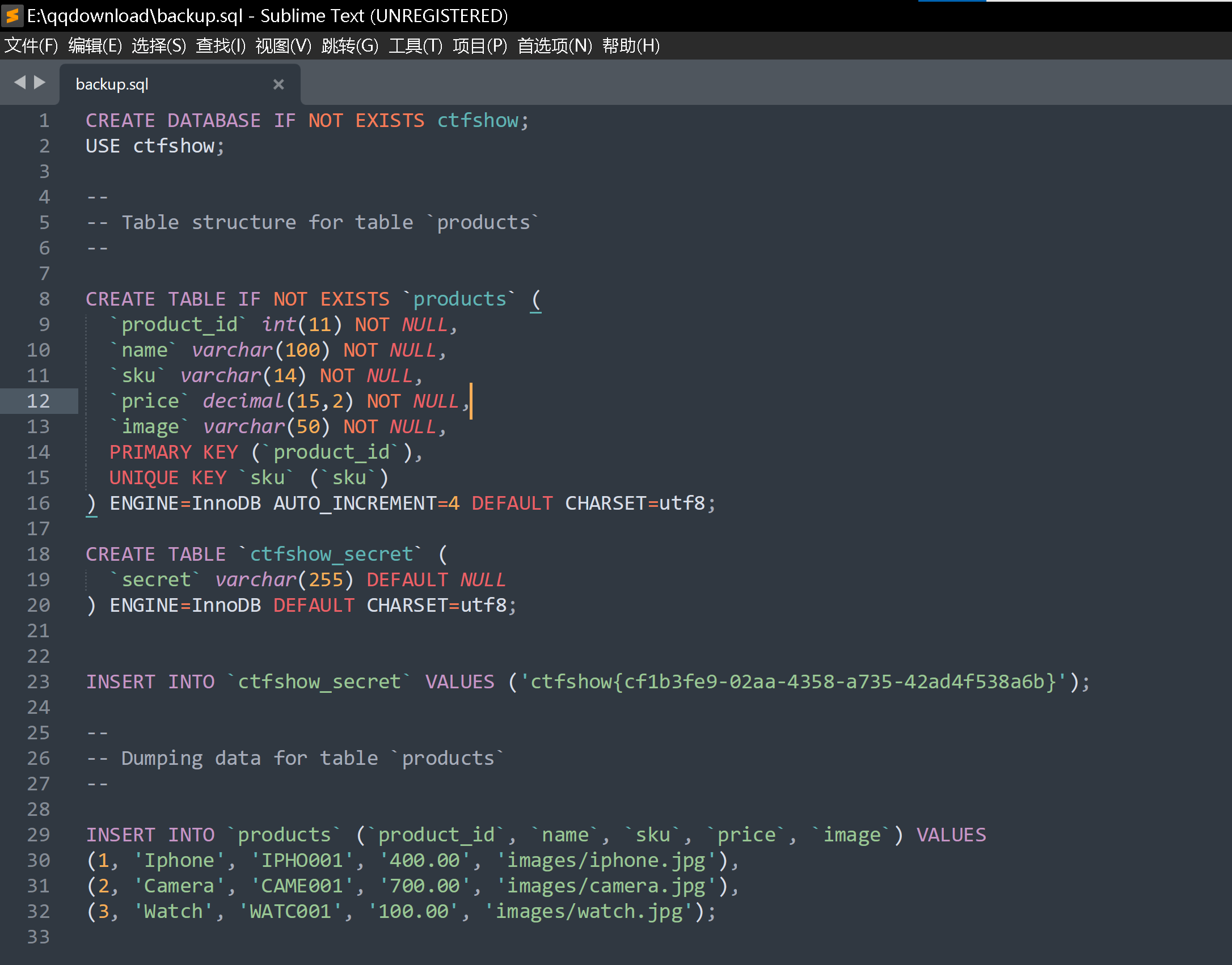

web17——sql文件泄露

备份的sql文件会泄露敏感信息这个真没见过,看一下hint:backup.sql:

/backup.sql

长见识了。。。。这个真的是要积累了,扫又扫不到。。。

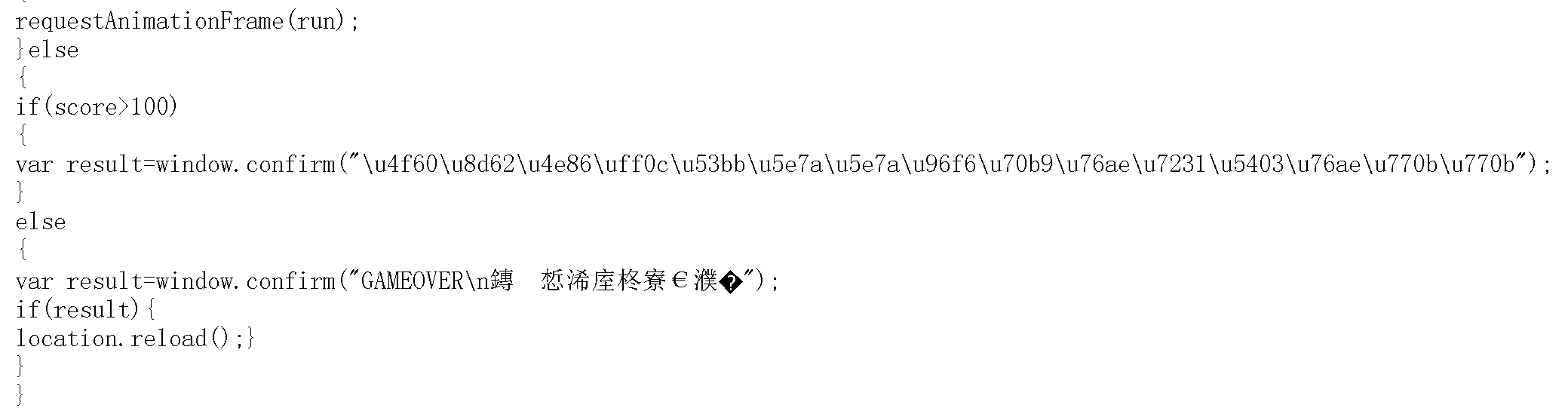

web18——前端泄露

不要着急,休息,休息一会儿,玩101分给你flag这里检查的时候发现只有游戏在运行的时候才能看到完整代码,果断ctrl+u查看源代码。

<!DOCTYPE html>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8"/>

<link rel="stylesheet" href="css/Flappy_css.css">

<title>Bird</title>

</head>

<body>

<canvas id="cvs" width= "1200px" height="600px">

<img id = "bird" src = "img/bird.png"/>

<img id = "back1" src = "img/background.png"/>

<img id = "back2" src = "img/background.png"/>

</canvas>

<script type="text/javascript" src="js/Flappy_js.js"></script>

</body>

</html>查看一下js文件:

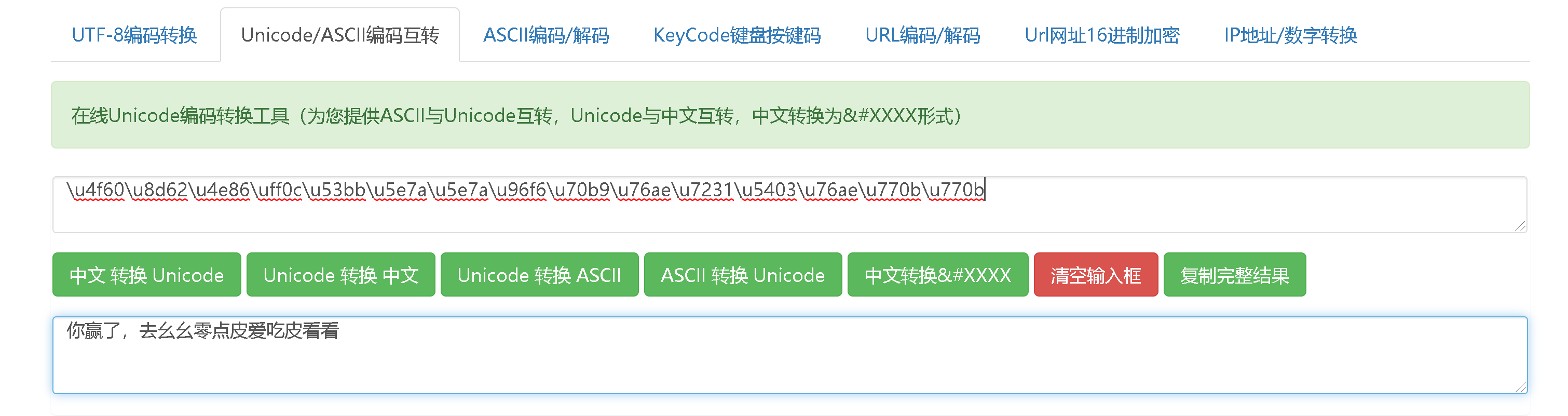

拿去unicode转码一下:

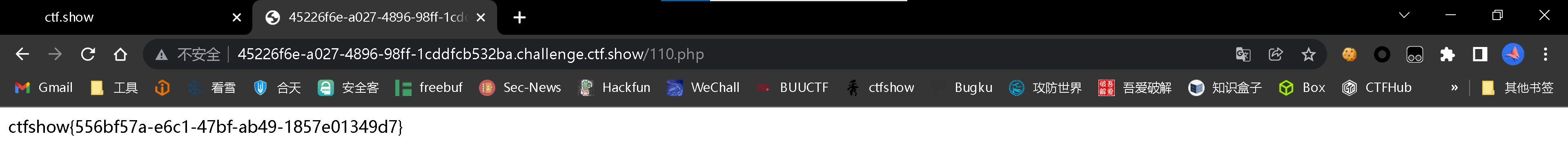

按他说的访问看一下:

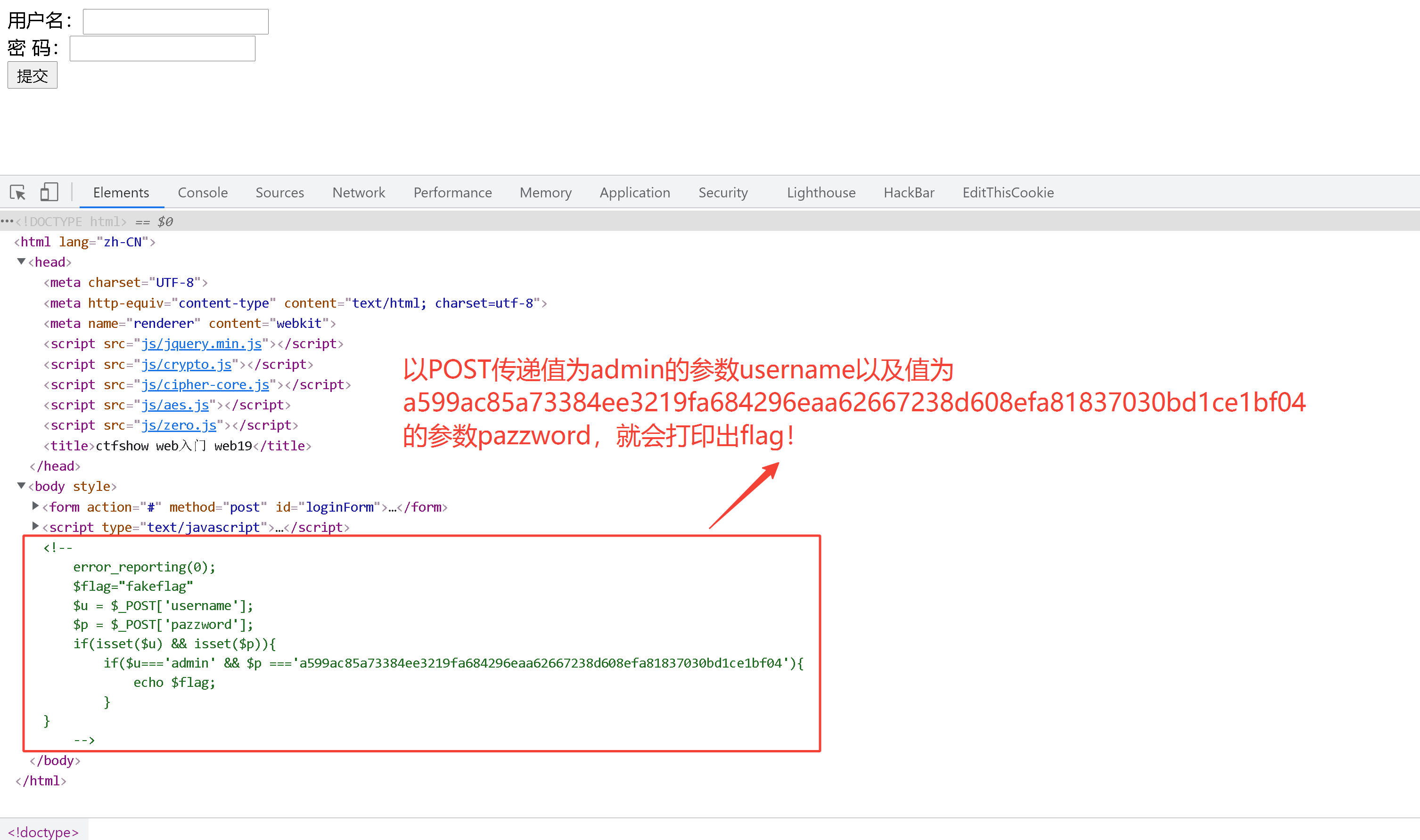

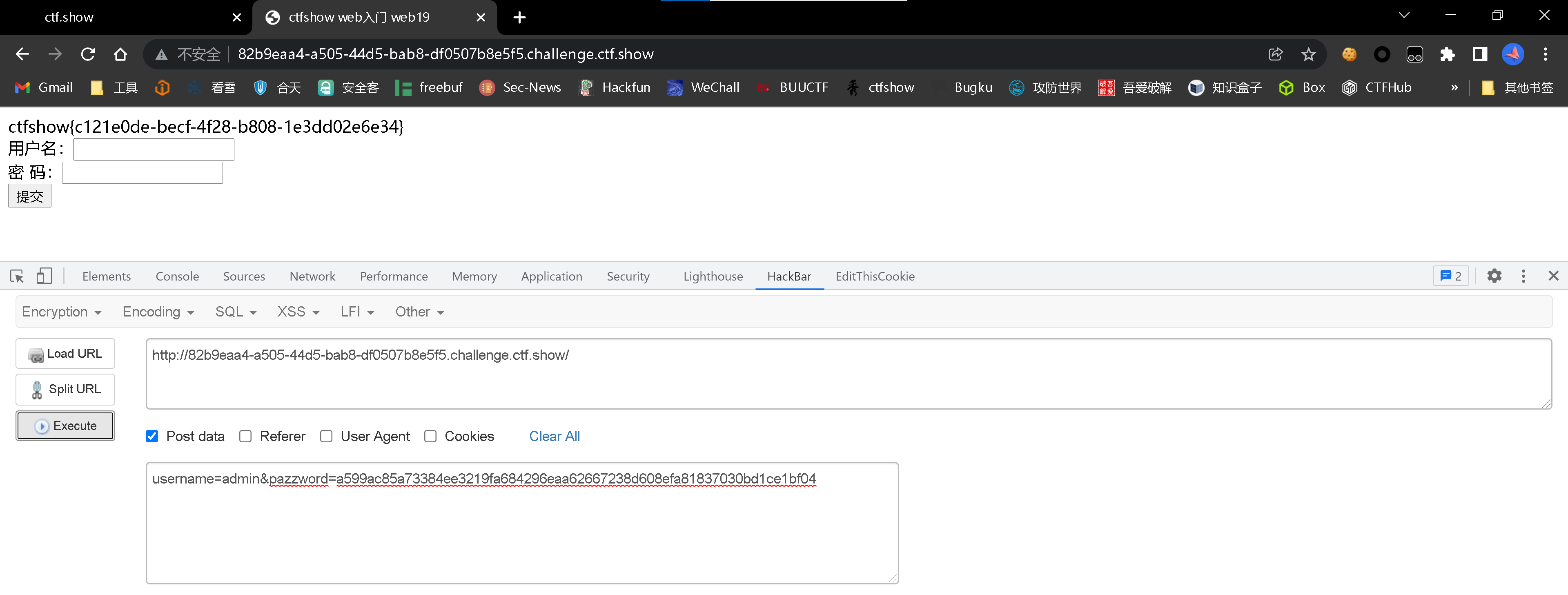

web19——前端密钥泄露

密钥什么的,就不要放在前端了

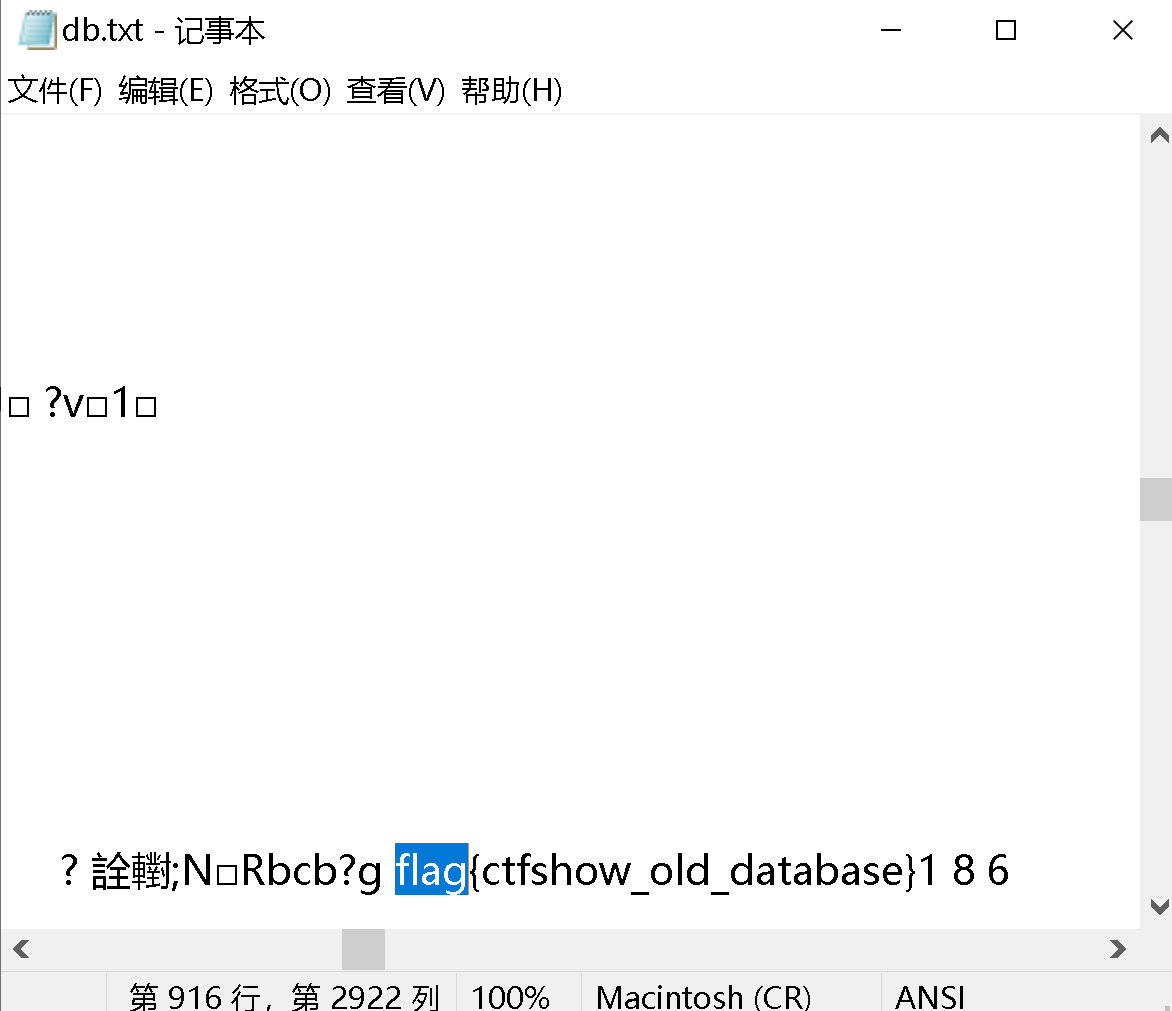

web20——mdb文件泄露

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。数据库恶意下载:

/db/db.mdb下载完以后直接修改后缀名为 txt ,再ctrl+f搜索flag字样:

总结: